在加密货币的世界里,存币安全始终是用户关注的重点。硬件钱包被视为可确保加密资产安全的一大选择,其中又数Ledger和Trezor等最为知名。为了保证其产品安全,这些硬件钱包研发团队也都是各出奇招。Ledger就成立了一个黑客实验室,专门负责入侵本公司以及其他硬件钱包商的产品,以测试其安全性。

今日,Ledger在官网中公布了其发现的Trezor产品的五个漏洞。该公司表示在四个月以前已经发现这些漏洞,根据漏洞披露规则,也已经全部告知Trezor。在披露期过后,Ledger才公开了其发现的漏洞以及修复情况。

不过,Ledger公布的这些漏洞虽然确有其事,但只要攻击者没有真正拿到用户的硬件钱包,其基本上无计可施。尽管如此,硬件钱包作为存币的重要入口之一,其安全性依然不容小觑。

以下为Ledger公布的完整漏洞细节:

安全是Ledger的重中之重——扎根于我们销售的每一件产品以及做出的每一个决定。每一天,我们都在挑战自己,创造更好、更安全的技术和产品。

我们的首要任务是通过Ledger的硬件钱包、物联网和机构投资产品,为客户提供最先进的安全保障。然而,作为区块链安全解决方案的全球领军者,我们认为对安全的承诺不应该仅限于我们自身。我们拥有世界上最创新的技术和无与伦比的团队,我们有责任在任何可能的情况下提高整个区块链生态系统的安全性。对安全的共同承诺不仅能更好地保护个人和机构的资产,而且有助于在整个加密领域建立迫切需要的信任。

正如我们在之前的文章中说的那样:

| 我们有责任在任何可能的情况下提高整个区块链生态系统的安全性。 |

Ledger的世界级安全团队Ledger Donjon在我们的巴黎总部设有一个Attack Lab,我们在那里入侵自己以及竞争对手的设备,披露安全漏洞。

考虑到整个社区的安全性,我们还共享了我们部署的工具和最佳方式,比如我们的侧通道分析库Lascar和模拟工具Rainbow。

我们一直试图入侵自己的设备,以确保我们保持最高的安全标准,并抢在越来越老练的攻击者前面掌握新手法。我们将同样的方法用在了竞争对手的设备上,因为我们在确保整个行业的高水平安全性方面负有共同的责任。

在研究竞争产品的安全性时,我们始终遵循负责的披露原则,告知受影响方我们的实验室发现的任何漏洞,并给他们时间来寻找解决方案。在公开任何信息之前,遵循披露协议是很重要的,这样才能确保在问题得到解决之前,黑客不会利用相关漏洞。

值得注意的是,大约四个月前,我们联系了Trezor,分享了我们的实验室发现的五个漏洞。和往常一样,我们给Trezor一段时间来处理这些漏洞,甚至给了他们两次延期的机会。

本次分析包括Trezor的两个硬件钱包(Trezor One和Trezor T),Trezor One是其中的重点。这也适用于Trezor钱包的仿造品。我们向供应商披露了这些漏洞,允许他们采取适当措施保护用户。如今披露期(包括两次延期)已经结束,我们希望本着充分了解和透明的精神与你们分享细节。

Trezor安全分析

漏洞1:设备的真实性(Genuineness)

(图1:用加热的手术刀移除Trezor的安全封口)

概述

设备的真实性是确保其是否可靠的重要属性。

分析

我们的分析发现Trezor设备是可以伪造的。我们能够伪造设备,这些设备完全是真品的复制品(相同的配件、相同的硬件架构、相同的外观和触感)。我们还能拆开设备,设置后门,并重新进行密封(即使有“防篡改标签”也无济于事)。

在这种情况下,攻击者可以完全控制仿冒设备的代码。举个例子,攻击者可以做到:

1. 预先在设备中添加秘钥

2. 在设备中添加后门,安装恶意软件,将加密资产发送到其他地址

3. 安装密码漏洞以获取加密资产

4. 添加后门,安装恶意软件以提取秘钥

(图2:一个预先添加好秘钥的Trezor——和正品看起来一模一样)

即使用户直接从Trezor的官网购买设备,其也不能确定是否正品。攻击者完全可以购买多个设备,添加后门,然后将它们发送回去要求退款。

结果:这个漏洞已经报给了Trezor, Trezor表示这并非他们的安全模型,并指出如果用户直接从Trezor网站购买他们的产品(就像Trezor建议的那样),就不会存在这个问题。我们认为,只有修改Trezor One的设计并用安全的元件芯片替换其中一个核心组件,而不是目前使用的通用芯片,才能修复这个漏洞。据我们所知,这一漏洞在本文发表时仍然存在。

漏洞2:PIN(个人识别码)保护

(图3:猜测PIN码)

概述

PIN码用于访问设备,从而访问受该设备保护的资金。当前设备给了用户15次尝试机会,等待时间呈指数级增长。这个功能应该是防篡改的。

分析

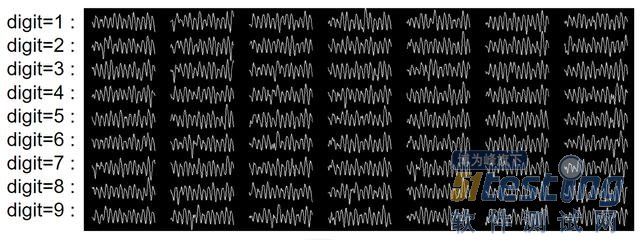

据我们的安全分析,在目标或被盗的设备上,有可能使用侧通道攻击(Side Channel Attack)来猜测PIN的值。这种攻击模式会给出一个随机PIN码,在与PIN码实际值进行对比的过程中测试设备的能耗。在测试的过程中,攻击者只需要几次尝试(经我们测试不超过5次)就可以获得正确的PIN码。我们发现一旦攻击者取得设备,PIN码无法保护资金安全。

结果:在2018-11-20报给了Trezor。此漏洞已由Trezor在固件更新1.8.0中修复。

漏洞3&4:设备内部数据保密性(适用于Trezor One以及Trezor T)

概述

设备内部数据的保密性是至关重要的,因为它包含所有可以访问用户资金的私人信息:私钥、种子。硬件钱包必须充当此类数据的安全领土。

分析

据分析,取得设备的攻击者可以提取闪存中存储的所有数据(因此会耗尽所有帐户的资产)。我们的攻击也适用于Trezor One和Trezor T。

结果:已经报给Trezor。我们认为这一漏洞不可能修复,除非修改Trezor One或Trezor T的设计并用安全的元件芯片替换其中一个核心组件,而不是目前使用的通用芯片,才能修复这个漏洞。此漏洞无法修补——因此,我们选择不披露其技术细节。用户还可以通过在设备中添加安全系数较高的密码来缓解这种情况。

漏洞5:密码堆栈分析

概述

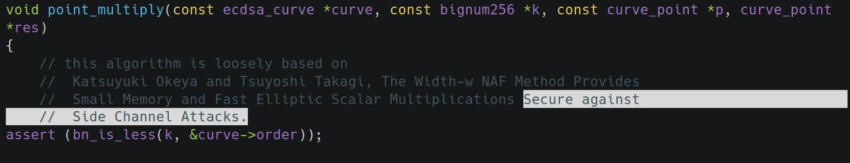

我们对Trezor One的加密代码库进行了分析。虽然我们发现除了标量乘法(Scalar Multiplication)函数之外,这个库没有包含针对硬件攻击的适当对策(这可能会引起关注),但是我们主要关注前面提到的标量乘法。这个函数是加密货币的主要密码运作,因为它用于涉及秘钥的大多数关键操作。这个函数可用于防止侧通道攻击,此类攻击也是我们想要评估的。

分析

据分析,取得设备的攻击者可以通过侧通道攻击提取秘钥,前提是该秘钥使用标量乘法函数。标量乘法是加密货币密码学的核心函数之一。对于交易签名来说尤其重要。我们利用数字示波器和一些测量数据,证明了利用侧通道分析提取交易秘钥是可行的。

结果:这个漏洞被报告给了Trezor。这个漏洞可以修补,但也不会直接影响Trezor的安全模型,因为如果事先不知道设备的PIN,就无法触发这个操作。然而,对方声称其是安全的,以抵御侧通道攻击,不幸的是,事实完全相反。

这是具体的漏洞以及修复情况。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。