PNG文件的全名为PortableNetworkGraphics,为一专为网络传输所设计的文件格式,并准备用来取*GIF。

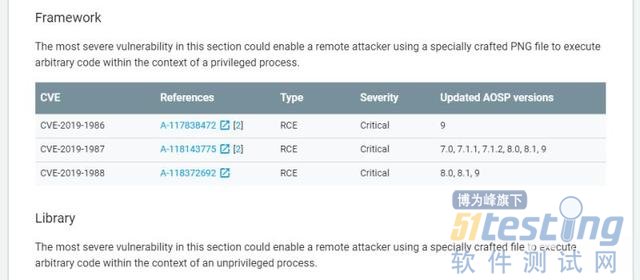

根据Google的说明,本次更新最严重的安全漏洞藏匿在框架(Framework)中,允许远程*客通过特定的PNG文件,在特权流程中执行任意程序,包括CVE-2019-1986、CVE-2019-1987及CVE-2019-1988,波及从Android7.0到Android9的各种Android版本。

这*表Android用户只要点击可爱的猫、狗图片,或是看起来无害的风景照,都可能遭到远程程序攻击。

来自Tripwire的安全研究人员CraigYoung指出,相关漏洞与Android在描绘图片之前如何进行解析有关,这些漏洞之所以存在是因为Android依然在特权流程中解析媒体文件。Young认为,媒体处理是风险最高的活动之一,自动化的媒体解析不但应该要保持在最低限制,也应该在隔离的环境中执行。

尽管Google宣称尚未发现*客的攻击行动,而且已将修补版本发布至Android开源项目(AndroidOpenSourceProject,AOSP),但目前只有诸如Pixel等Google品牌的设备可直接取得Google的安全更新,至于其它品牌的手机或平板则仍得视设备制造商或电信企业的更新进程才能取得修补,意味着仍有众多的Android设备陷于该重大安全风险中。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。