近期,白帽汇安全研究院观察到hackerone公布了一批Uber的网站漏洞,共计五个。其中奖励最高的漏洞为用户帐户接管,8000美金;而最低的是不安全的对象引用漏洞,500美金。另外还有信息泄露,反射型XSS,子域名接管漏洞等。

漏洞详情如下:

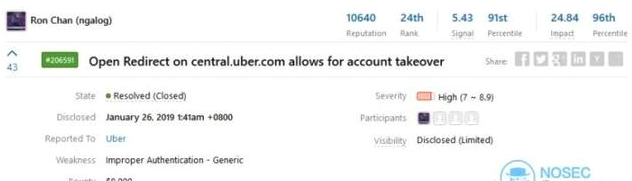

1.central.uber.com网站的重定向导致的帐户接管(8000美金)

http://central.uber.com的OAuth2认证中的一个漏洞使得攻击者可以利用重定向来完全接管用户帐户。

当用户登录central.uber.com时,login.uber.com的状态参数中包含一个重定向位置,而且没有CSRF令牌。因此,攻击者可以修改state参数,让用户在点击伪造的central.uber.comURL后,重定向到攻击者控制的网站。最后使攻击者能在用户成功登录后窃取到OAuth访问令牌。

2.子域名http://signup.uber.com接管漏洞(3000美金)

域名http://signup.uber.com指向一个无人认领的Netlify(托管服务商)域名,攻击者可以直接接管该Uber子域。管理者可以通过从DNS中删除CNAME记录来解决此漏洞。

3.Uber用户的Facebook的Oauth令牌泄露(7500美金)

Uber在Facebook的OAuth方面存在配置不当:首先,该漏洞作者发现在https://auth.uber.com/login?*后面的可跟上next_uri参数进行任意url的重定向跳转。

其次,https://login.uber.com/logout这个链接会根据Referer请求头进行重定向。通过以上两者结合,就可以:

首先受害者进入http://facebook.com的OAuth授权流程

从Facebook重定向到https://auth.uber.com/login?next_url=https://login.uber.com/logout

再从auth.uber.com重定向至https://login.uber.com/logout

最后利用Referer头重定向到攻击者网站,以窃取令牌

将以上这些结合起来就是一个完整的帐户接管。

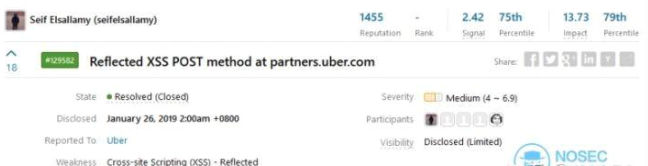

4.partners.uber.com上的反射型XSS(3000美金)

在partners.uber.com后面加上XSS的payload,就能产生弹框。

payload:

https://partners.uber.com/';alert('xss')//

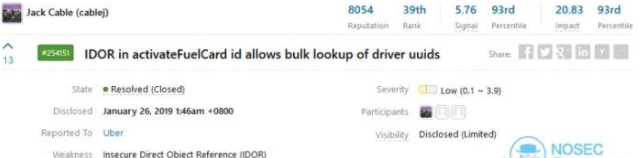

5.不安全的对象引用(IDOR)导致的司机的UUID(识别号)泄露(500美金)

由于activateFuelCard(uber燃料卡)存在不安全的对象引用,攻击者可以枚举出大量司机的UUID。当输入连续的卡号时,会返回对应司机的UUID。攻击者可借此收集多个司机的UUID,方便在以后攻击中使用。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。