最近,ZDNet记者Catalin Cimpanu发现黑客正在滥用Firefox的一个漏洞进行长期网络诈骗行动。耐人寻味的是,该漏洞最早于2007年4月被反馈却至今也未被修复。如今,它已经“11岁”了。

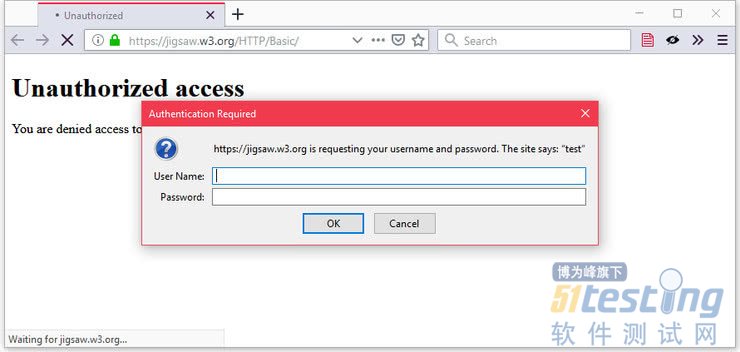

对攻击者来说,利用该漏洞并不存在技术上的难关:只需要在源代码中嵌入一个恶意网站的iframe元素,就可以在另一个域上发出HTTP身份验证请求,如下所示:

iframe是HTML标签,作用是内嵌文档或者浮动的框架(FRAME),iframe元素会创建包含另外一个文档的内联框架(即行内框架)。简单来说,当用户通过Firefox浏览器打开恶意站点之后,网站会强制循环跳出“身份验证”提示框。

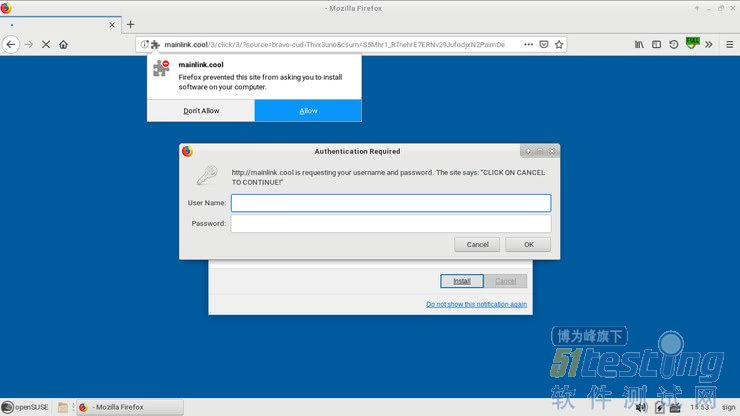

在过去几年里,恶意软件作者、广告刷手和诈骗者一直在滥用这个漏洞来吸引浏览恶意网站的用户。例如窗口弹出显示支持诈骗信息、诱导用户购买虚假礼品卡、作为前往虚假网站的入口甚至直接强制用户登录恶意网站。

每当用户试图离开网站时,恶意站点会循环触发全屏的“身份验证”窗口。即使用户关掉一个又会立刻弹出另一个,按ESC退出全屏窗口依然不起作用,唯一的办法就是彻底关闭浏览器。

为何Firefox工程师没有及时修复漏洞呢?

漏洞在11年内尚未得到修复,这与Mozilla 属于开源项目有着某些关联。Catalin Cimpanu说:“也许Firefox工程师没有无限资源来处理这些被报告出来的问题,但这11年中,更多不法分子采用这一漏洞带来的便利条件对用户实施各种网络攻击。”

从用户反馈中看出,多数人建议Firefox团队学习Edge和Chrome处理类似情况时采用的解决方案:

Edge:Edge中身份验证窗口的弹出时间延迟很长,用户有足够的时间可以关闭页面或浏览器。

Chrome:身份验证弹窗被变成了位于浏览器上部的选项卡按钮,这种设计将浏览器页面与身份验证弹窗分割开,用户可以在不关闭网页的情况下轻松关闭被滥用的选项卡。

类似情况并非首例,2017年8月,一个匿名的安全研究人员通过Beyongd Security的SecuriTeam安全披露计划向谷歌告知了一个安全漏洞,但谷歌方面的回应并不是计划解决该RCE漏洞问题,因为它不会影响到现行版本的Chrome 60。

数据显示,当时使用Chrome浏览器的总体市场份额约为59%,其中,Chrome 60版本的市场份额占据了50%,这就意味着,有10%的用户更容易遭遇RCE漏洞带来的包括广告软件、恶意Chrome扩展、技术欺诈在内的多种影响。

当然,谷歌并未对漏洞置之不理,其处理方法是直接将设备中的Chrome浏览器全部更新到最新Chrome 60版本。可见,谷歌不再支持旧版本浏览器,而是希望以Chrome 60版本为起点进行新一轮的打磨。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。