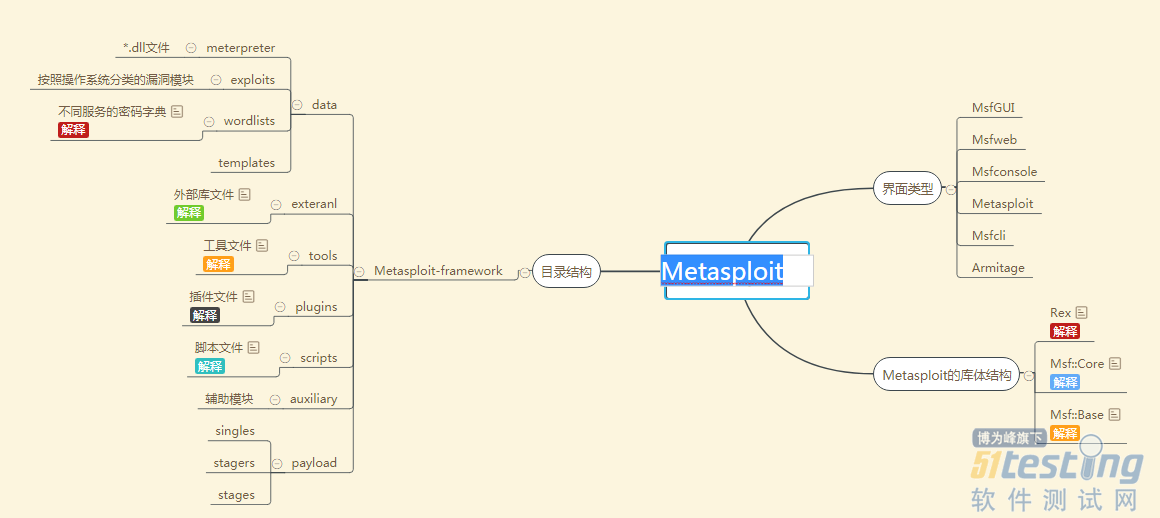

1、对Metasploit的文件结构层次做一个目录结构图

2、漏洞利用的原理及其过程

攻击者发送一个附加攻击载荷的漏洞攻击代码给存在漏洞的系统。漏洞攻击代码首先执行,如果执行成功,攻击载荷中的实际代码开始执行,执行之后,攻击者获得了漏洞系统的控制权限。就可以上传数据和删除数据。或者开启后门等。

一个典型的漏洞攻击过程演示:

第一步: 扫描系统的IP地址 nmap -v -n 192.168.1.2 或者使用更加详细的扫描 namp -T4 -A -v 192.168.1.2 (这里的IP地址可以使用自己提前架设好的模拟机)

附:查询服务单位时候可以定义服务 nmap -n -oX my.xml 192.168.1.2 ,之后将查询的结果导入到Metasploit中 db_import my.xml

附: 查询的同时将查询结果导入到Metasploit。 db_namp - -n -A 192.168.1.2

第二步:查看服务 search services ,

第三步: 查询某个服务存在的漏洞 search msrpc type:exploit platform:windows 7

第四步:利用漏洞 use 之后查询操作要求

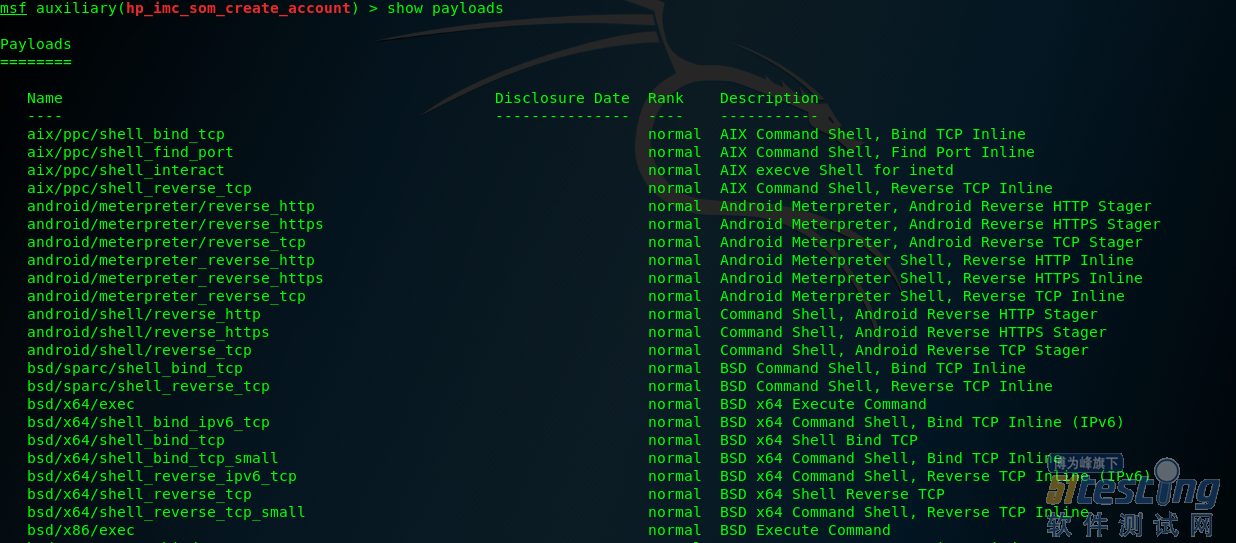

第五步:按照要求设置好,添加攻击载荷

第六步:执行 漏洞攻击

如果Metasploit库存在的漏洞攻击代码不能攻击存在的系统漏洞,需要查找最新的攻击代码。

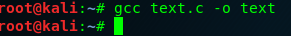

对下载的漏攻攻击代码进行编译成二进制代码再进行运行 编译命令 gcc <exploit name with path > -o <exploitname> (gcc dcom.c -o dcom) 然后执行编译文件 ./dcom

可以在下面的网站上下载攻击漏洞 然后进行编译,使用该漏攻攻击代码 ./dcom 根据提示添加 信息

附:在进行nmap扫描的时候 要根据nmap自己的语法进行扫描。

提示:如果是对多个IP地址进行扫描 ,但是IP地址又不是想换关联的就可以设置列表进行扫描

创建一个TXT文件 罗列要扫描的所有IP地址 记为 ip.txt

扫描命令 使用 nmap -iL <ip.txt>

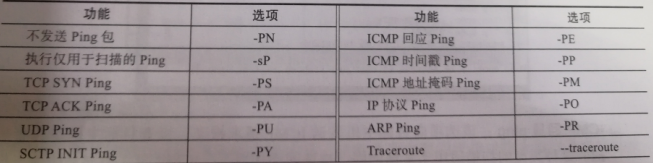

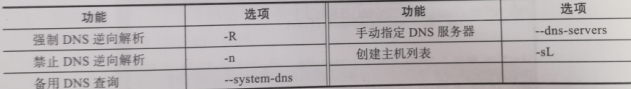

nmap 参数

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。