导语:Rohan在他的文章中提到的,BloodHound 1.5代表了BloodHound项目的一个非常重要的里程碑。通过添加GPO和OU结构,我们大大增加了Active Directory攻击面的范围,你可以使用BloodHound来轻松映射。

用BloodHound分析

首先,确保你至少运行了BloodHound 1.5.1。其次,你需要拥有标准的SharpHound集合,但是这次你要选择执行“All”或“Containers”以及“ACL”收集方法,这将为你收集GPO ACL和OU结构:

C:\> SharpHound.exe -c All

然后,像平时那样通过BloodHound接口导入得到的acls.csv,container_gplinks.csv和container_structure.csv。现在你已准备好开始针对对象来分析出站和入站的GPO控制。

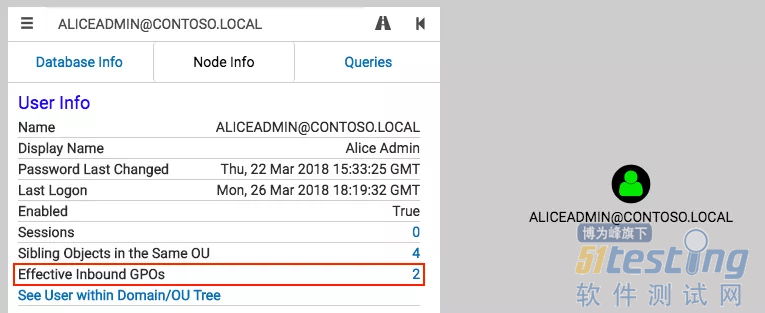

例如,让我们看看我们的“Alice Admin”用户。如果我们搜索此用户,然后单击用户节点,你将在用户选项卡中看到一些新的信息,其中包括“有效入站GPO”:

上图:两个GPO适用于Alice Admin。

产生这个数字的Cypher查询会为你执行强制GpLink和OU阻止继承逻辑,因此你无需担心自己需要自行解决这个问题。在这种情况下,只需点击数字“2”,即可查看适用于“Alice Admin”的GPO:

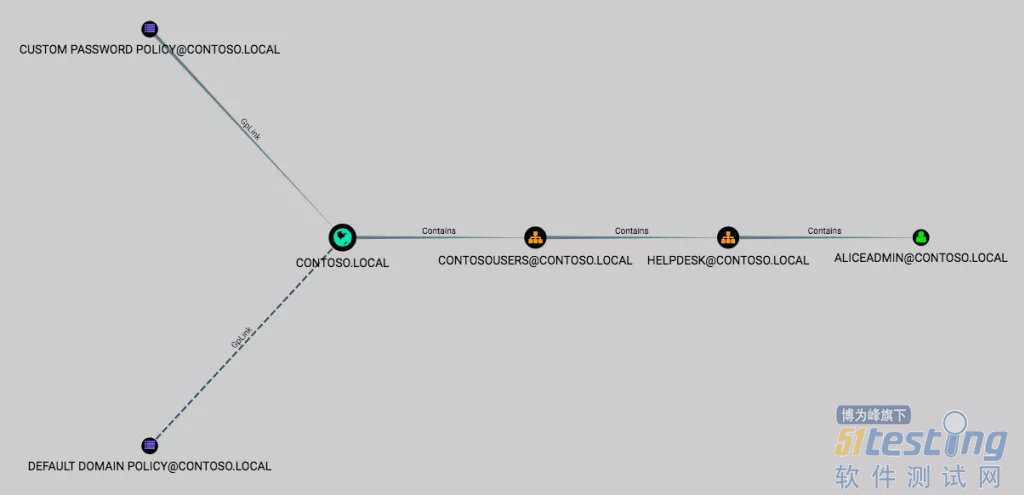

上图展示了两个GPO是如何应用于Alice Admin的。

请注意,将“默认域策略”连接到“Contoso.Local”域的边缘是虚线。这意味着这个GPO没有执行; 然而,所有“Contains”边都是固定的,这意味着这些容器都不会阻止继承。回想一下,未强制的GpLinks只会受到阻止继承的OU的影响,因此在这种情况下,默认域策略仍然适用于Alice Admin。

另外请注意,将“客户密码策略”连接到“Contoso.Local”域的边缘是可靠的。这意味着此GPO 已执行,因此将应用于所有子对象,而不管后续容器是否阻止继承。

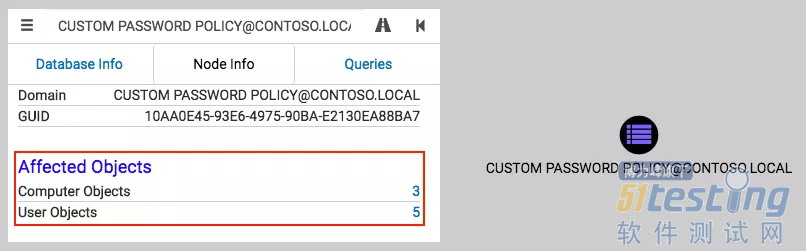

我们也可以看到这一点的另一面 – 任何给定的GPO能够有效地适用于哪些对象?首先,我们来看看自定义密码策略GPO:

上图:自定义密码策略GPO适用于3台计算机和5个用户。

提醒:GPO只能应用于用户和计算机,而不能应用于安全组。

通过单击数字,你可以看到受此GPO影响的对象以及GPO如何应用于这些对象。如果我们点击“用户对象”旁边的“5”,我们得到这个图表:

上图展示了客户密码策略GPO是如何应用于用户对象的。

这里需要指出两点:重新将“自定义密码策略”GPO连接到“Contoso.Local”域对象的边缘是可靠的,这意味着此GPO已强制执行。其次,注意连接“Account”OU和“Bob User”用户的边被虚线连接,表示“Account”OU 是继承的。但是,由于“自定义密码策略”GPO被强制执行,OU阻止继承无关紧要,因此将无论如何会应用于“Bob User”用户。

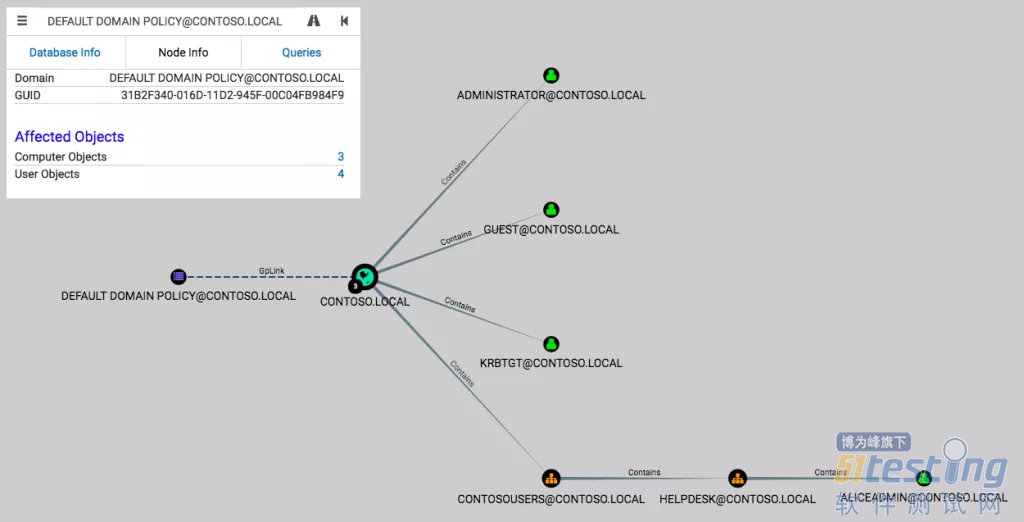

如果我们对“默认域策略”执行相同操作,请将上述图形与我们得到的图形进行比较:

上图:受“默认域策略”GPO影响的用户。

相关文章

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。