本次测试的对象是某网关。

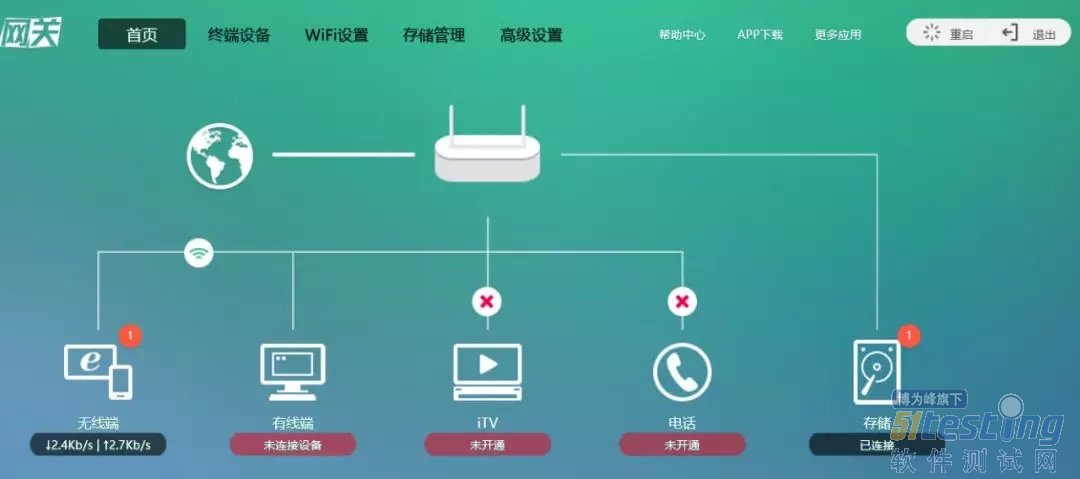

使用网关外壳上贴着的用户名和口令登陆,进了系统是这的web1:

图1

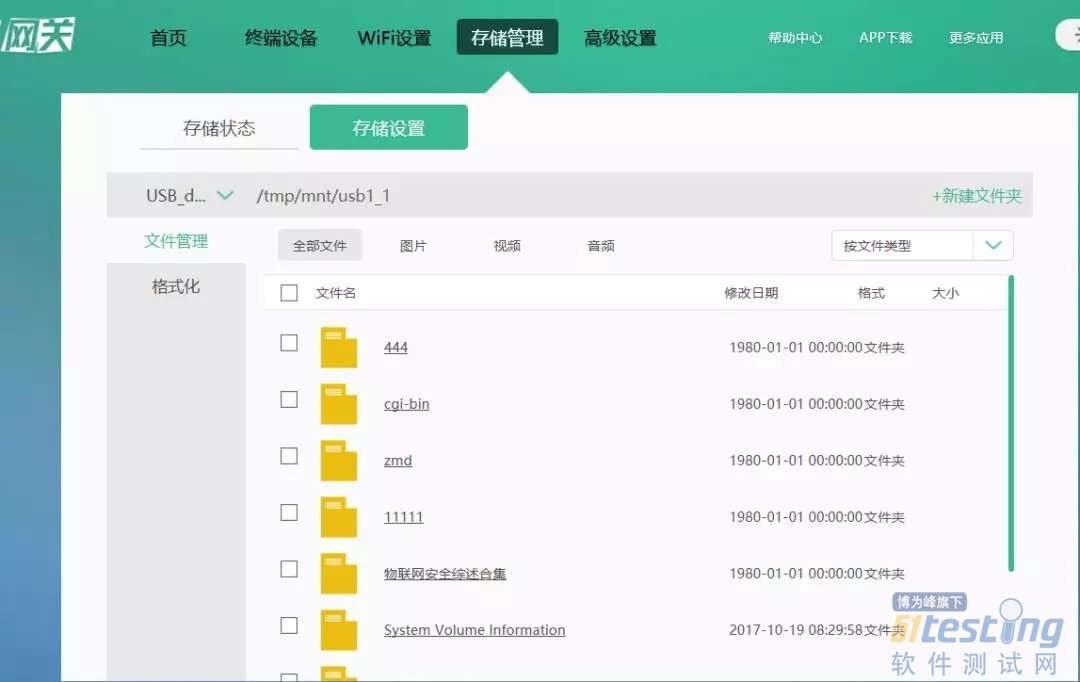

在存储管理处,发现了一个直接对象引用的漏洞:

图2

此处直接使用正常功能,应用对路径有限制,仅可以访问U盘内的目录。

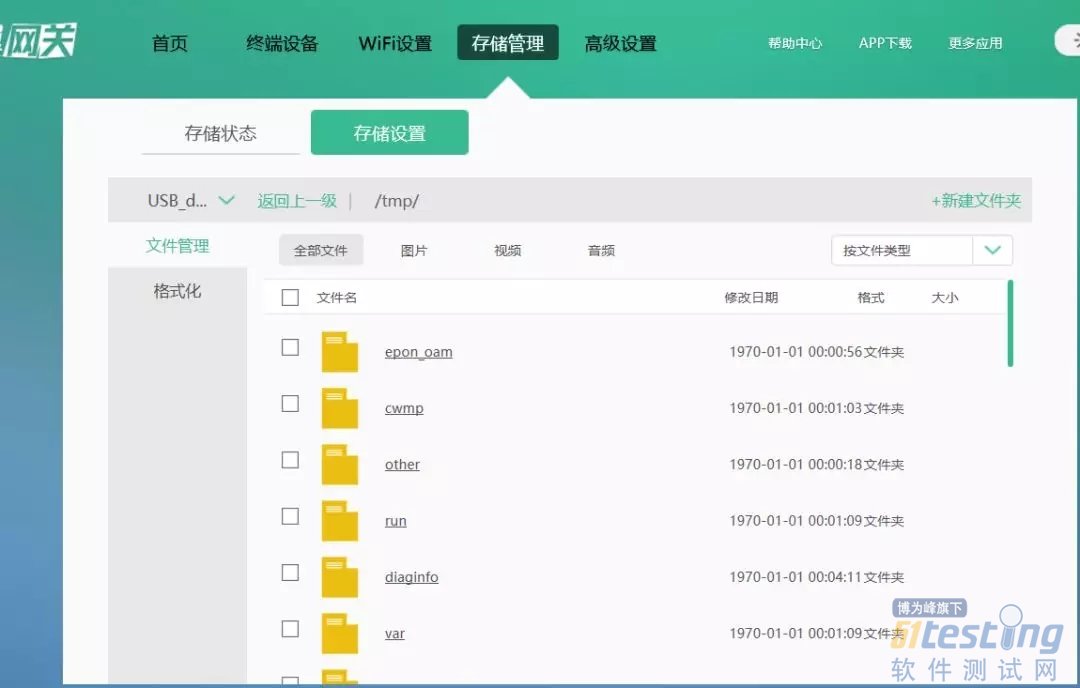

但是使用burpsuite拦截,并修改路径参数,可以向上跨越。

图3

将参数/tmp/mnt/usb1_1/1111修改为/ 发现目录空了,

保留/tmp则可以看到高层目录:

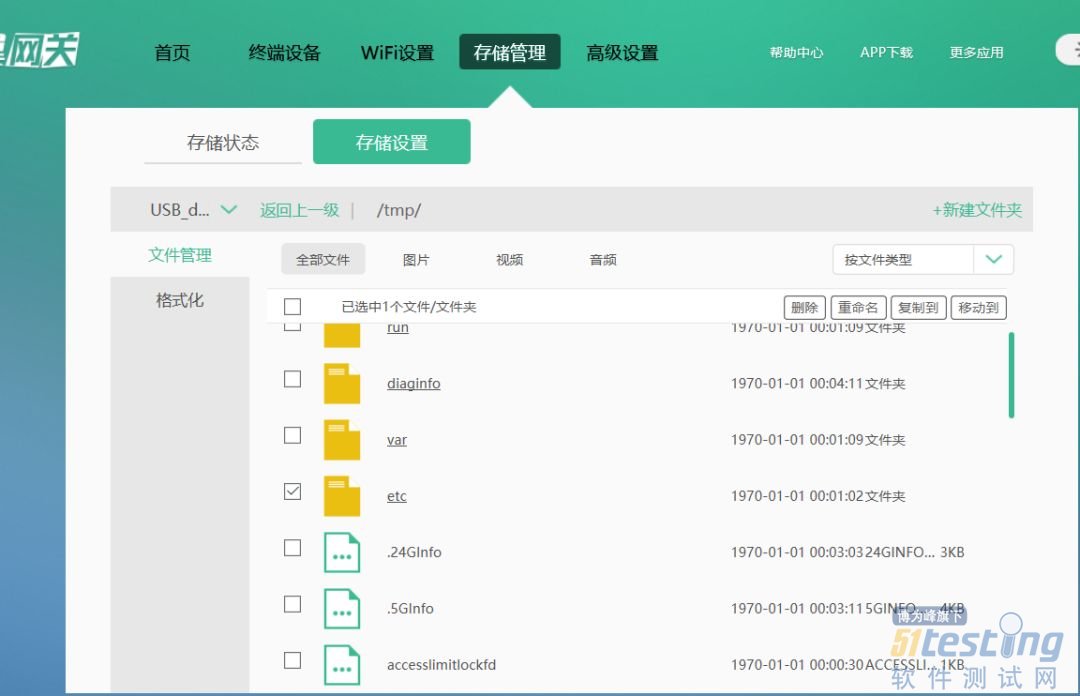

图4

利用应用的正常功能,将目录都拷贝到我的u盘,再拿到我的电脑上分析

发现了后台明文保存的用户名和口令

图5

图 6

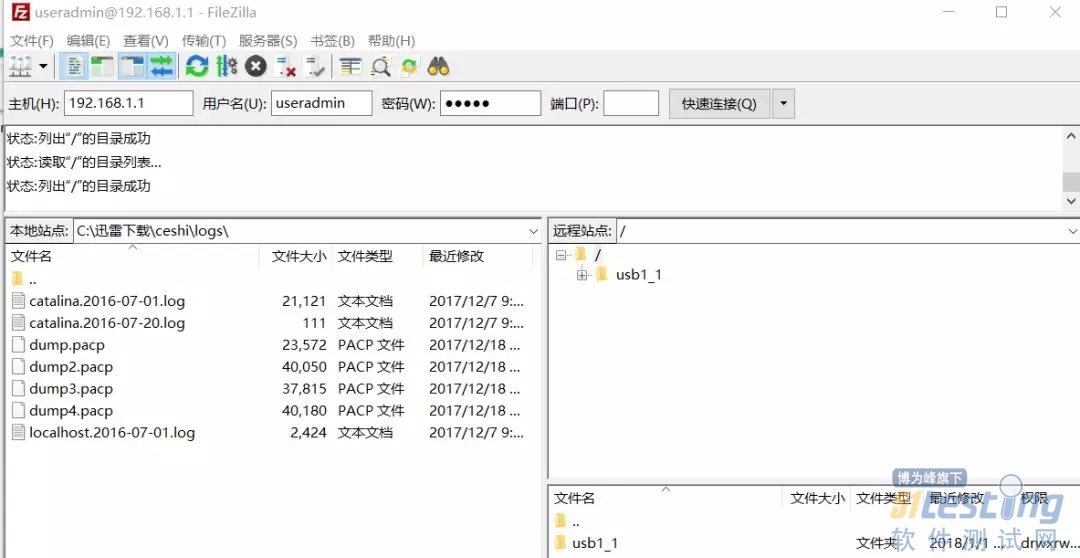

发现ftp的口令是空的,使用端口扫描工具,扫描到网关开放了Ftp的端口,并没有开放telnet端口,然而ftp端口空口令并不能登陆,再尝试其他几个用户名和口令,发现使用useradmin/mrkjz可以登陆,然而并没有什么用,ftp的目录就是我的u盘的目录。

图7

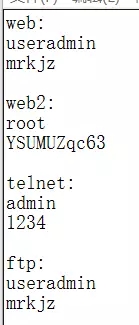

那么目录我们有的登陆信息如下:

图7.5

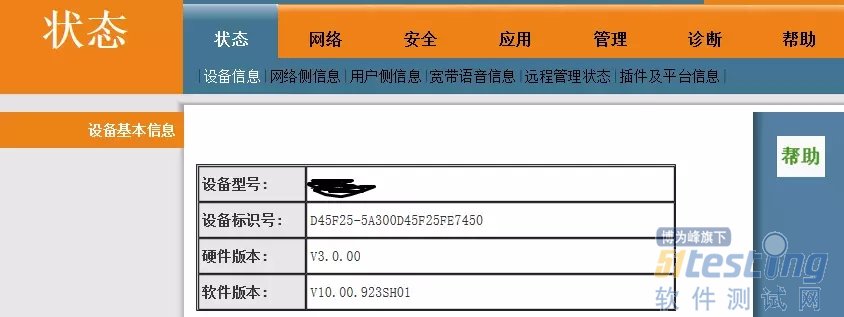

看到有一个web2登陆信息是root用户名,然后使用这个登陆信息登陆,发现进入了一个没有见过的页面,称之为web2吧:

图8

这个页面是对网关的高级设置,在说明书里没有提到,找了半天也没找到什么 有用的信息。

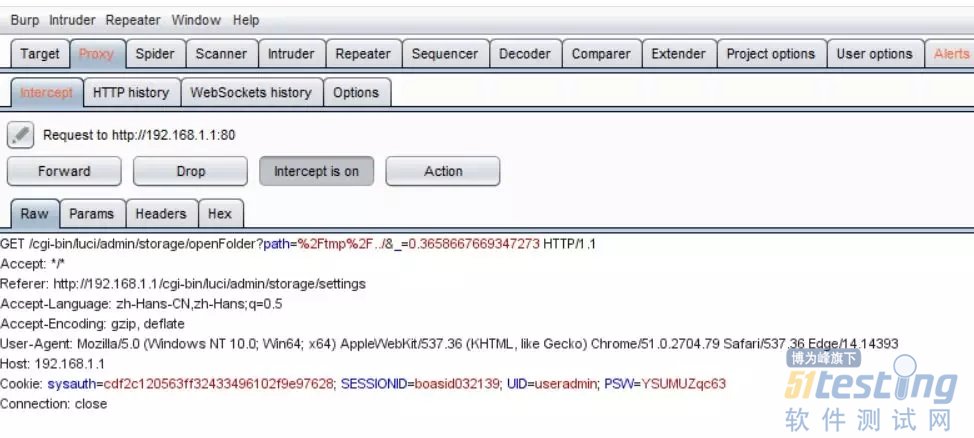

这时候考虑,我为什么 没有拿到这个web应用的页面呢,估计是/tmp目录的上一级还有其他目录,那么我再次回到最初的存储管理页面,使用burpsuite拦截请求并修改:

图9

在/tmp后加上了../这里又有一个跨越目录问题。

那么这样,进入了跟目录中。

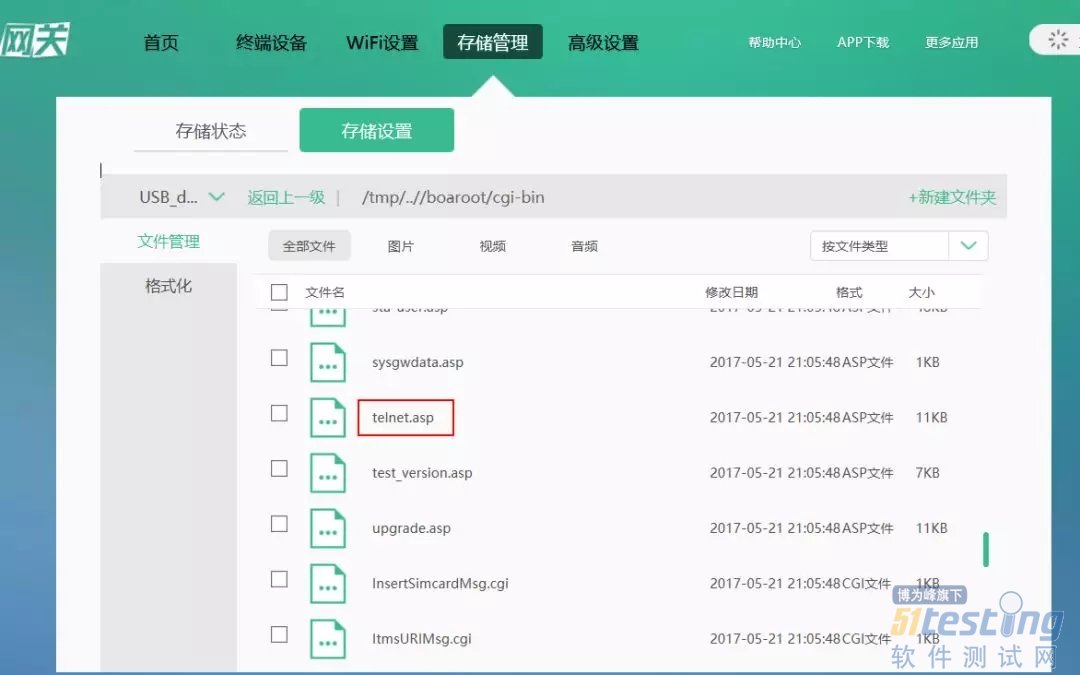

在跟目录中,找到了web2应用的页面内容,其中telnet.asp

这个页面很可疑

图10

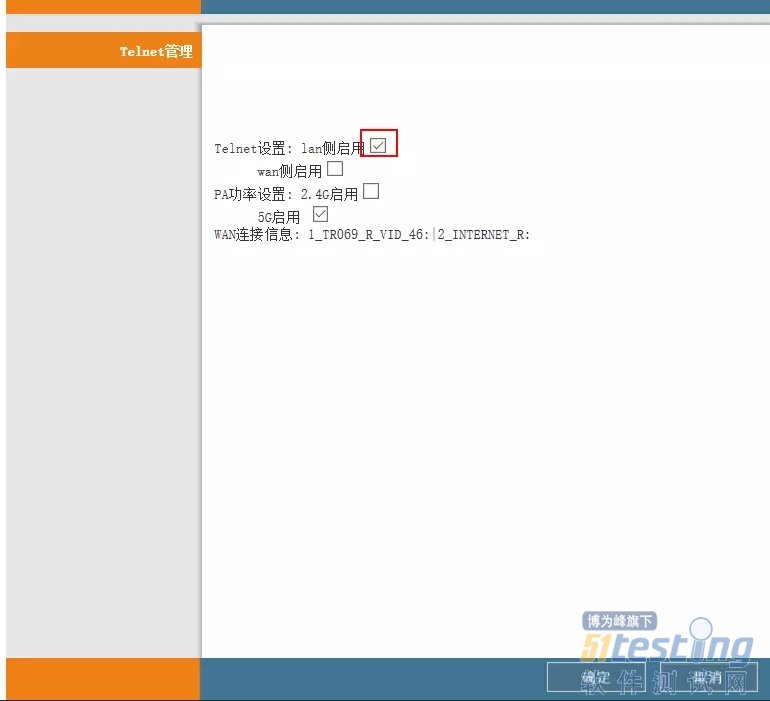

使用url拼接办法来拼接,发现在web2上,可以拼接成功。

打开了之后,是如下的页面,这个页面在正常 的web2上没有链接过去。

图11

使用这个页面的功能 ,把telnet打开

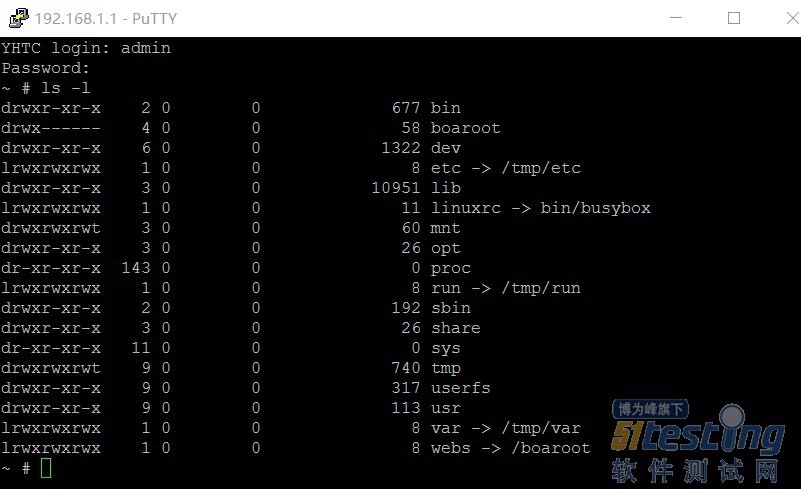

使用前面拿到的telnet登陆信息登陆:

看来渗透测试还要脑筋灵活,需要把漏洞都组合应用起来才成。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。