前言

世界上最可怕的事情是你的习惯被别人掌握,一旦有律可循,You got Hacked。

爆破之字典准备

fuzz 字典

Blasting_dictionary:分享和收集各种字典,包括弱口令,常用密码,目录爆破。数据库爆破,编辑器爆破,后台爆破等。大型字典在big_dictionary.txt文件里

pydictor:一个强大实用的黑客暴力破解字典建立工具

猜密码:密码网根据姓名、用户名、生日、邮箱、手机、历史密码、特殊数字等个人信息精确的分析出个人密码

genpAss:中国特色的弱口令生成器

somd5字典:质量一般

姓名top10w/弱密码top21w:法师提供的字典

可以自定义规则的密码字典生成器:该脚本的主要目标是根据定制的规则来组合生成出密码字典,主要目标是针对企业,希望对安全人员自查“符合密码策略的弱密码”有所帮助。

针对特定的厂商,重点构造厂商相关域名的字典,例如:

pwd_list = ['%pwd%123','%user%123','%user%521','%user%2017','%pwd%321','%pwd%521','%user%321'] pwd_list += ['%pwd%123!','%pwd%123!@#','%pwd%1234','%user%2016','%user%123$%^','%user%123!@#'] pwd_list += ['%pwd%2016','%pwd%2017','%pwd%1!','%pwd%2@','%pwd%3#','%pwd%123#@!','%pwd%12345'] pwd_list += ['%pwd%123$%^','%pwd%!@#456','%pwd%123qwe','%pwd%qwe123','%pwd%qwe','%pwd%123456'] pwd_list += ['%user%123#@!','%user%!@#456','%user%1234','%user%12345','%user%123456','%user%123!'] pwd_list = ['%pwd%123','%user%123','%user%521','%user%2017','%pwd%321','%pwd%521','%user%321'] pwd_list += ['%pwd%123!','%pwd%123!@#','%pwd%1234','%user%2016','%user%123$%^','%user%123!@#'] pwd_list += ['%pwd%2016','%pwd%2017','%pwd%1!','%pwd%2@','%pwd%3#','%pwd%123#@!','%pwd%12345'] pwd_list += ['%pwd%123$%^','%pwd%!@#456','%pwd%123qwe','%pwd%qwe123','%pwd%qwe','%pwd%123456'] pwd_list += ['%user%123#@!','%user%!@#456','%user%1234','%user%12345','%user%123456','%user%123!' |

通用邮箱用户名字典: ['admin','noreply','hr','jobs','qiniu','lietou','demo','ceo','dev','root','service','fuwu','yunying','webmaster','wechat','weixin','weibo','tec','bd','bf','op','shop','test','pm','kefu','cdn','marketing','zhaopin','suggestion','warning','risk','system','pay','payment','management','feedback','guanli','ci','ad','td','news','cert','sdk','pmd','appstore','development','it','fankui','notify','bugs','security','sec','alipay','yunwei','message','support','ceshi','developer','notice','redmine','alert','kaifa','seo','git','vpn','jenkins','jira','zabbix','chandao','nagios','monitor','account','jubao','backup','open','openapi','github','reload','blacklist','buyer','caiwu','order','postmaster','pr','report','public','download','som','ops','devops','caigou','pmp','monit']

使用replace(‘%user%’,’username’).replace(‘%pwd%’,’domain’)替换即可。

暗月社工库

数据牛

findmima

sphinx+mysql搭建社工库

fuzz payload

A list of useful payloads and bypass for Web Application Security and Pentest/CTF

贵哥fuzzdb

乌云_Fuzz_scanlist.tar.gz:猪猪侠字典,密码:puao

爆破之工具推荐

手工

Burp Suite Professional v1.7.20密码:i523

Hydra神器

下载:windows | linux

minihydra轻量级密码爆破模块

爆破之fuzz

爆破账号/密码(无验证码/验证码无效)

很多web登录口由于没有验证码/验证码多次有效/无视验证码(为空),

并且未对请求次数做限制,

而且返回特殊标识字符(如“admin 用户不存在”,“root 密码不正确”),

导致可爆破已存在用户;

根据返回包的长度或者返回状态码(返回长度正序/倒序排列,302跳转),爆破密码。

爆破从盲爆top10w到内部联系人列表

平时写的爆破脚本可以实现的功能,burp的Intruder几乎都可以实现(但不代表脚本没什么用),如常用的几种爆破方式:

Sniper: 只有一个payload,会将payload分别放在每个Fuzz点测试,默认选项,这也是新手发现Payload只能选择1的原因. Battering Ram: 只有一个payload,会将payload同时放在多个Fuzz点测试. Pitchfork: 多个payload,会将多个payload同一行同时放到相应Fuzz点测试.(适用扫号) Cluster Bomb: 多个payload,payload在其Fuzz点循环测试,直到尝试所有可能.(适用多账户枚举密码) Sniper: 只有一个payload,会将payload分别放在每个Fuzz点测试,默认选项,这也是新手发现Payload只能选择1的原因. Battering Ram: 只有一个payload,会将payload同时放在多个Fuzz点测试. Pitchfork: 多个payload,会将多个payload同一行同时放到相应Fuzz点测试.(适用扫号) Cluster Bomb: 多个payload,payload在其Fuzz点循环测试,直到尝试所有可能.(适用多账户枚举密码) |

举个例子:pydictor一个强大实用的黑客暴力破解字典建立工具

使用burp爆破四位纯数字验证码,

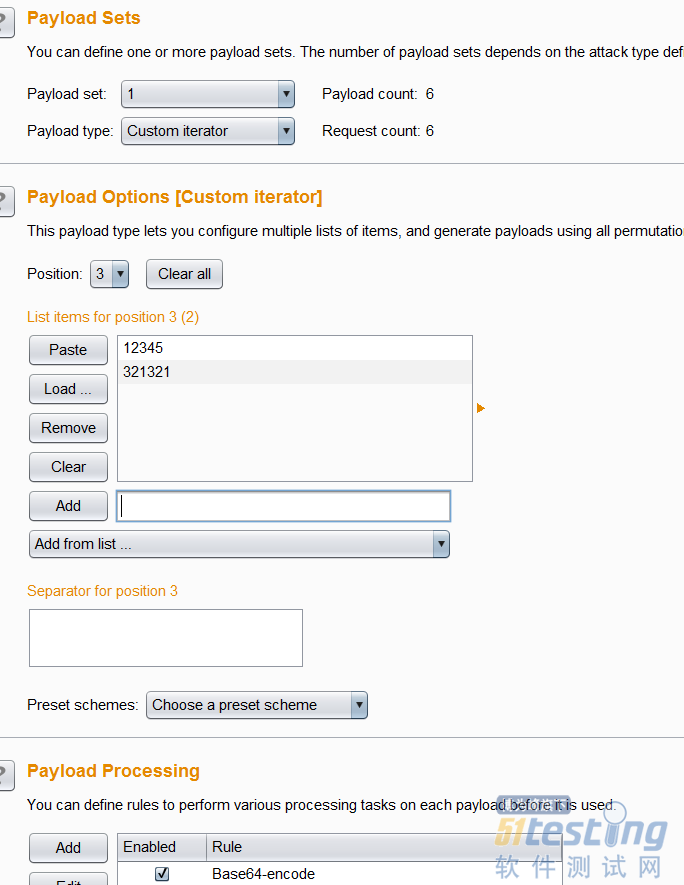

再如:401 认证

请求头中有Authorization: Basic YWRtaW46MTIzNDU2

(admin:123456 ->base64加密 -> YWRtaW46MTIzNDU2)

使用burp

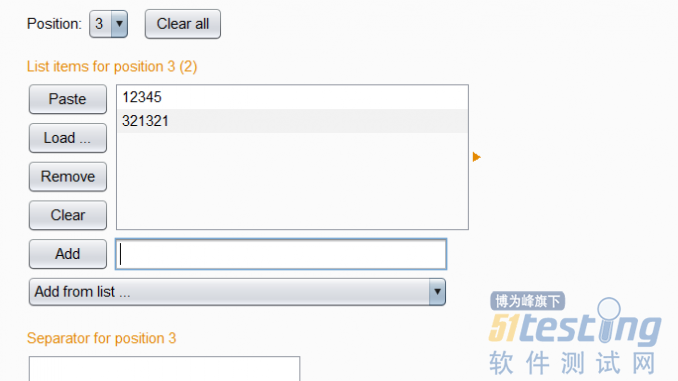

使用burp的Intruder(Sniper)选择payloads类型为:Custom iterator, Positon1选择账户, Positon2在Separator for position 1中输入":", Positon3中加载密码, Payload processing中add加密encode,base64-encode, Start attack即可。 |

其他用法参考:如何使用Burp Intruder

另外一种准确度相对较高的盲爆:社工库碰撞登录(如12306泄露出来的明文密码,去撞网易,百度等)

顺便提一下:一些备份文件目录/unix时间戳(current_milli_time = lambda: int(round(time.time() * 1000)))/日期(Y_m_d)日志fuzz

参考:渗透测试中的密码扫描与破解技巧

对登录中账号密码进行加密之后再传输的爆破的思路和方式

让你的一句话爆破速度提升千倍t00ls接地气