Zscaler的安全研究人员发现两款新的基于.NET平台的勒索软件,它们使用了开源项目以加密用户的文件。

被称为Vortex和BUGWARE的两款勒索软件可实现在线攻击,例如通过发送包含恶意URL的垃圾邮件进行传播和攻击,它们都已被编译成微软中间语言(MSIL),并用'Confuser'工具对代码进行了混淆加密。

Vortex勒索软件使用了AES-256位加密来对受害者机器中的图像、视频、音频、文档,以及其他潜在的重要数据文件进行加密。

加密完成后,恶意软件会尝试通过创建注册表项以及名为“AESxWin”的注册表键来实现持久化。此外,安全人员还观察到恶意软件会删除受感染机器上的快照文件,以防止用户无需支付赎金即可恢复其数据。

在分析恶意软件的commandandcontrol(C&C)通信时,安全研究人员观察到它会发送系统信息并请求用于加密和解密密钥的密码API。

Vortex完全基于AESxWin,这是一个免费的加密和解密工具,代码托管在GitHub上。因此,只要用于加密的密码是已知的,Zscaler建议,可以使用AESxWin对文件进行解密。

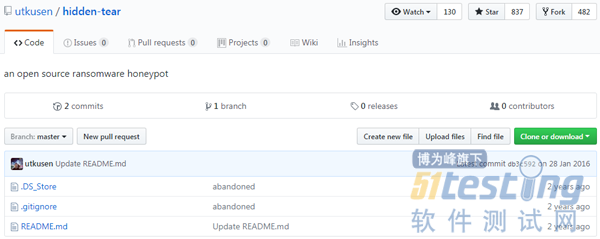

另一款勒索软件BUGWARE使用了HiddenTear——曾被称为全球首款开源勒索软件的代码。HiddenTear也托管在GitHub上,不过我们看到它的仓库已经没有代码文件。

这款恶意软件会创建一个用于加密的路径列表并将其存储在一个名为Criptografia.pathstoencrypt的文件中。它还会搜索所有固定的网络和可移动驱动设备,并将这些路径添加到列表中。

安全研究人员观察到BUGWARE生成的加密密钥也使用了AES-256位加密,以对用户的文件进行加密,和重命名加密的文件。AES密钥使用RSA公共密钥进行加密,并将base64编码密钥保存在注册表中。

为了实现持久性,它会创建一个运行密钥,确保用户每次登录到计算机时都会执行该密钥。此外,如果检测到可移动驱动设备,它会在其中放置一个名为“fatura-vencida.pdf.scr.”的副本。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。