在文章讲解之前先公布一个消息:

所有参与活动获赠新书的童鞋,昨天书籍已经发出..只剩一本关于docker的,一直没有人认领,已经转为下期活动的奖品.再次呼吁大家,中奖后要立即联系我领奖,不要错过.

本次活动没有获赠书籍的童鞋也不要气馁,近期的赠书活动即将开始.

接下来是关于nmap渗透测试--版本探测正文:

如果到现在你还认为nmap只是一款端口扫描工具,甚至会觉得,既然是端口扫描,我为什么要用nmap呢,那就真是图样图森破了.nmap不单单可以扫描端口,可以检测识别出版本,除了Linux之外,还支持Windows.

1.一般情况下 我们使用 -sV 来启用版本探测,模拟如下:

[root@xinsz08 ~]# nmap -sV 192.168.1.100

Starting Nmap 7.60 ( https://nmap.org ) at 2017-10-12 09:48 CST

Nmap scan report for 192.168.1.100

Host is up (0.0000030s latency).

Not shown: 997 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.3 (protocol 2.0)

111/tcp open rpcbind 2-4 (RPC #100000)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 6.39 seconds

2.我们还可以借助-A参数进行操作系统探测和版本探测,

[root@xinsz08 ~]# nmap -sV -A 192.168.1.100

Starting Nmap 7.60 ( https://nmap.org ) at 2017-10-12 09:57 CST

Nmap scan report for 192.168.1.100

Host is up (0.000045s latency).

Not shown: 997 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.3 (protocol 2.0)

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100024 1 41510/tcp status

|_ 100024 1 44842/udp status

3306/tcp open mysql MySQL (unauthorized)

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:linux_kernel:2.6.32

OS details: Linux 2.6.32

Network Distance: 0 hops

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.05 seconds

这里需要注意的是:

对于-sV或者-A参数所探测的选项不要完全相信,因为有些软件会做伪装.

如何解决这个问题呢? 这个时候需要用到另外一个词叫扫描强度

参数 --version-intensity 参数后面可以直接加级别

级别的范围为 0--9 ,0代表强度最低, 9代表最高强度,默认为7,级别越高,服务越有可能被识别.

[root@xinsz08 ~]# nmap -sV --version-intensity 9 192.168.1.100

同样级别越高,就意味着消耗时间越长,当然时间长是相对而言的,不至于长到容忍不了的程度.

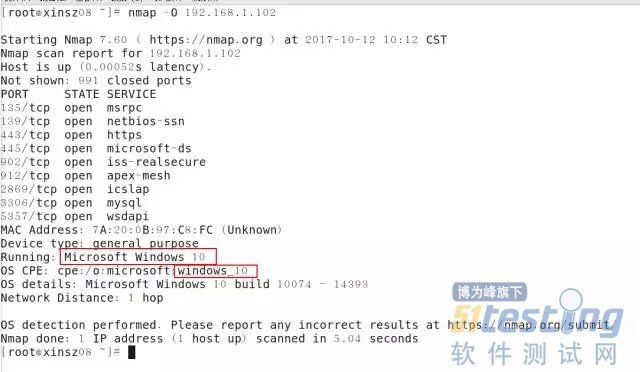

3.启用操作系统的探测

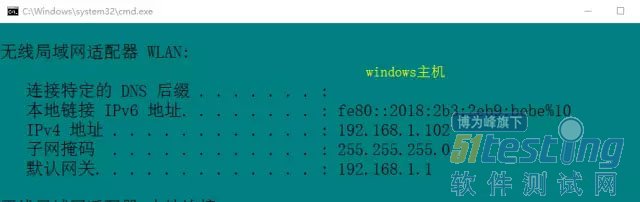

我们先来探测Windows主机:ip为 192.168.1.102

我们使用参数-O (这里是大写字母O,而不是数字0)

同样的如果是Linux服务器,我们只需要改成Linux服务器的ip就可以了,参数同样是-O

总结: 以上是关于使用nmap对系统版本和服务版本的探测,主要使用的参数有:

-sV

-sV -A

-O

接下来大家可以在自己的虚拟机上进行测试了.

前几篇关于nmap文章都是基础用途,接下来我们开始进行渗透测试了