Nmap在渗透测试中经常用到,它不仅可以用来确定目标网络上计算机的存活状态,而且可以扫描各个计算机的操作系统、开放端口、服务,还有可能获得用户的证书。熟练掌握Nmap的用法,可以极大的提高渗透测试技术。

nmap在Kali Linux中是默认安装的,可以使用Nmap -help来查看帮助。

以下是扫描神器nmap的使用方法:

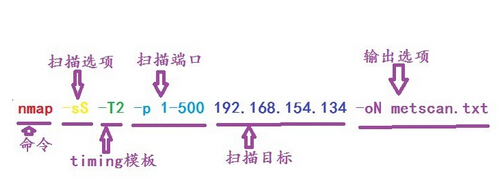

一、命令结构

nmap -sS -T2 -p 1-500 192.168.154.134 -oN metscan.txt

nmap 命令后跟的是扫描类型,第一个参数sS代表隐蔽扫描,第二个参数T2是timing选项,设置了nmap扫描时的速度、流量;第三个参数-p设置了需要扫描的端口,后面的192.168.154.134是扫描目标,可以是ip地址,也可以设置为网段地址;扫描目标后跟着输出选项,可以将扫描结果保存成文件,供测试人员分析。

nmap命令格式

二、扫描类型

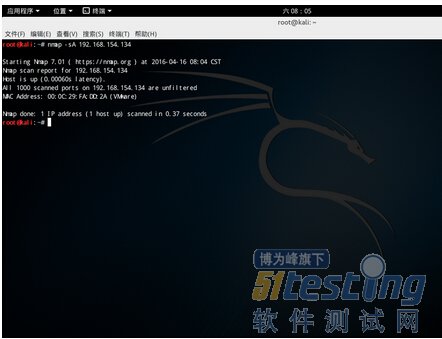

-sS 隐蔽扫描

当未指定扫描选项是,隐蔽扫描时默认的扫描类型。隐蔽扫描会发起一个与目标主机的TCP连接,但是却永远也不会完成三次握手,从而避免察觉,但是现在许多计算机系统都可以探测到这种隐蔽扫描。

扫描示例:

nmap -sS 192.168.154.134

-sT TCP连接扫描

TCP链接扫描通常用于收集有关目标的更多信息,但是会和目标主机建立一个完成的TCP连接。

示例:

nmap -sT 192.168.154.134

-sU UDP扫描

UDP扫描会评估目标系统上的UDP端口,可以确认UDP端口是开放还是被防火墙设备过虑。

-sA ACK扫描

ACK扫描,可以确定TCP端口是否被防火墙过滤。