0x00 前言

4.1 主动式(全自动 ):Web2.0、交互式漏洞扫描

4.2 半自动式漏洞分析:业务重放、url镜像,实现高覆盖度

4.3 被动式漏洞分析:应对0Day和孤岛页面

0x01 主动式(全自动 )Web扫描

· 使用常见的漏洞扫描器 · 自动fuzz,填充各种攻击性数据 · 业务逻辑混淆,导致服务出错

· 局限: · 难以处理高交互式应用 · 只能发现暴露给用户(搜索引擎)的链接,难以覆盖100%的业务链接 · 解决方法:引入半被动式漏洞分析方法 · 在人工未参与的情况下,50%以上的Web应用系统存在高危漏洞

0x02 半自动式漏洞分析:业务重放+url镜像,实现高覆盖度

1. 方法一:业务重放

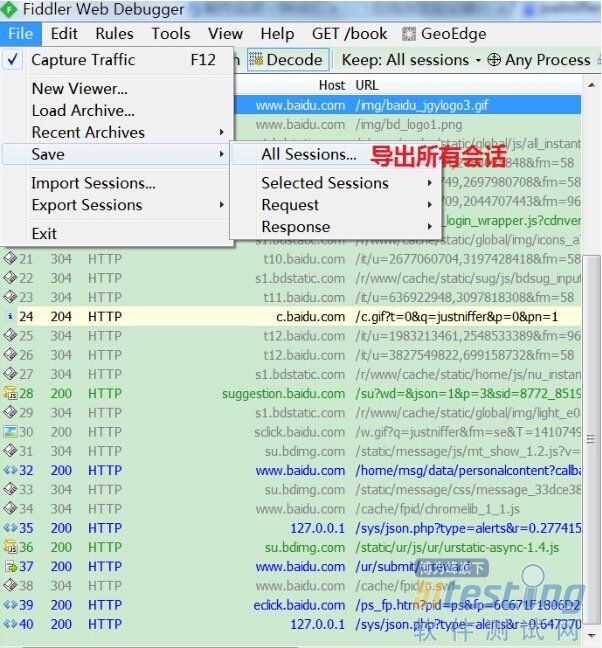

测试过程使用 burpsuite、fiddler:

HTTP(S)业务流量录制与重放扫描

手工修改业务数据流

对手机APP也适用

检测逻辑漏洞: ·水平权限绕过 ·订单修改 ·隐藏域修改

2. 方法二: 手工记录

· 从日志中获取url记录

1. Fiddler的Url日志

2. 获取Apache、Nginx、Tomcat的access日志

3. 从旁路镜像中提取url日志 (安全人员不用再被动等待应用 的上线通知)

从Fiddler2、 burpsuite 导出Url日志 再导入到漏洞扫描器扫描