摘要:本文从计算机网络渗透测试中模拟攻击的步骤和渗透测试的实施过程入手,分析研究了渗透测试的相关技术和操作方法,并以此分析为基础,提出了一种渗透测试的宏观模型。

关键词:渗透测试技术;渗透测试模型

引言

渗透测试(Penetration Test)是一个在评估目标主机和网络的安全性时模仿黑客特定攻击行为的过程。详细地说,是指安全工程师尽可能完整地模拟黑客使用的漏洞发现技术和攻击手段,对目标的安全性作深入的探测,发现系统最脆弱环节的过程。

安全评估或者渗透测试是一个组织掌握其信息安全风险的第一步。确定网络中存在的漏洞,才可以设计一套信息安全解决方案。渗透测试可以协助用户发现组织中安全的最薄弱环节,协助了解目前降低风险的首要任务;使管理者明确目前的安全状况,增强对信息安全的认知程度;使所有成员意识到自己的岗位在整个组织的安全中不可或缺的地位,有助于整体安全意识的提升。

渗透测试软件系统是用来进行渗透测试的平台,可以提供渗透测试的相关功能和对应于不同操作方法的使用用例。渗透测试软件系统建立在渗透测试模型的基础之上。

1、渗透测试技术

1.1 渗透测试过程

渗透测试一般地可分为两个不同类型的模拟攻击过程:

● 被动攻击

被动攻击多采用信息收集的手段,不直接影响和侵入目标系统或网络,以搜寻目标系统或网络的有用信息。

● 主动攻击

主动攻击直接侵入目标系统或网络内部,攻击的行为可能被记录,目标系统或网络可能报警。被动攻击与主动攻击依据的信息资源多少和重要程度是不一样的,获取的信息多少和重要程度也是不一样的。

1.2 渗透测试对象

渗透测试的对象可以按照重要程度的不同分为以下四类:

● 可见信息(Visibility)

可见信息是指从英特网接入处能看到的关于组织的任何信息。包括开放的或者被过滤的端口信息、系统类型、网络体系架构、应用程序、Email地址、雇员名单、雇用系统管理员的能力要求、软件产品流通模式和雇员访问网站习惯及下载习惯等等。

● 接入(Access)

接入是指互联网上的使用者访问组织的网络可以获得的信息。包括网页、电子商务、点对点(P2P)服务、DNS服务、视频流服务或者任何服务端在网内而使用者在网外的服务。

● 信任(Trust)

信任是一种或数种的证明、认可、数据完整性、接入控制、可说明性和数据机密性。包括VPN、PKI、HTTPS、SSH、Email和其他形式的两台电脑的互联(Server/Server, Server/Client, 或者 P2P)等等。

● 警报(Alarm)

警报是指对侵犯或者尝试侵犯可见信息、接入和信任行为的及时而准确的报警。包括日志文件分析、端口监视、流量监控、入侵检测系统和防火墙系统等等。报警是一种完备安全策略里的微妙联接关系,有了报警,才会去采取相应的应对措施。

1.3 渗透测试要素

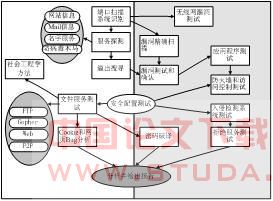

对上面提到的每种测试对象,均有一些不同的测试手段,如果较为有序而有效的完成所有测试,应将一次完整的渗透测试拆分成以下这些要素:网络勘查、端口扫描、系统识别、无线网漏洞测试、服务探测(网站信息、Mail信息、名字服务、防病毒木马)、漏洞精确扫描、溢出搜寻、漏洞测试和确认、应用程序测试、防火墙和访问控制测试、入侵检测系统测试、文件服务测试、社会工程学测试、口令破解、拒绝服务测试、Cookie和网页Bug分析。

这些要素在一次渗透测试中的组织关系如图1所示:

图1 渗透测试元素关系图